F5 BIG-IP プラットフォームによる Exchange モバイル デバイスのセキュリティ強化

職場でのモバイル デバイスの使用が増え続けるにつれて、企業資産に対するリスクと、これらのリスクを軽減する必要性も高まります。 多くの組織にとって、Microsoft Exchange などの企業資産へのリモート モバイル デバイス アクセスを提供することは、単なる贅沢ではなく、ビジネス要件でもあります。 したがって、管理者は、モバイル ワーカーの要件と企業資産を保護する必要性のバランスをとる方法を見つける必要があります。 幸いなことに、F5 BIG-IPapplication配信コントローラ (ADC) が役立ちます。

このドキュメントでは、BIG-IP Access Policy Manager (APM) と BIG-IP Application Security Manager (ASM) を使用して Exchange 2010 モバイル デバイスのセキュリティを大幅に強化するためのガイダンスを提供します。

このガイダンスでは、Exchange 2010 環境でモバイル デバイスを保護するための機能的かつテスト済みのソリューションを紹介しますが、利用可能なオプションのすべてを網羅しているわけではありません。 BIG-IP 製品ライン (BIG-IP LTM、APM、ASM などを含む) の最大の強みの 1 つは、その柔軟性です。 この技術概要の主な目的は、実用的なガイダンスを提供するだけでなく、BIG-IP 製品のパワーと柔軟性を説明することです。 読者は、BIG-IP Local Traffic Manager (LTM) の一般的な管理知識と、BIG-IP APM および ASM モジュールに精通していることが前提となります。

この概要に記載されているガイダンスの構成とテストには、次の BIG-IP 製品とソフトウェアが使用されました。

| 製品 | バージョン |

|---|---|

| BIG-IP ローカル トラフィック マネージャー (LTM) | バージョン 11.1 および 11.2 |

| BIG-IP アクセス ポリシー マネージャー (APM) | バージョン 11.1 および 11.2 |

| BIG-IPapplicationセキュリティ マネージャ (ASM) | バージョン 11.1 および 11.2 |

| Apple iPhone 4 および 4S | iOSバージョン5.1.1 |

| Windows Phone 7 - Dell Venue Pro | OSバージョン7.0.7392.212 |

- Microsoft Exchange Server 2010 (BIG-IP v11: LTM、APM、Edge Gateway)導入ガイド: <a href="http://www.f5.com/pdf/deployment-guides/microsoft-exchange2010-iapp-dg.pdf">http://www.f5.com/pdf/deployment-guides/microsoft-exchange2010-iapp-dg.pdf</a>

- BIG-IP 製品ファミリーの概要: http://www.f5.com/products/big-ip/

クライアント アクセス サーバー ロール (CAS) は、Exchange 2010 のすべてのクライアント トラフィック (モバイル デバイスを含む) のアクセス ポイントとして機能します。 具体的には、ほとんどのモバイル デバイスは Exchange ActiveSync を使用してメールボックス情報にアクセスします。 簡単に侵害される可能性のあるモバイル デバイスから企業環境へのアクセスを許可すると、重大なリスクが生じます。 したがって、ユーザーだけでなくデバイスも認証および承認する多要素ソリューションを導入することが重要です。

BIG-IP APM モジュールは、BIG-IP LTM のリバース プロキシ機能と連携して BIG-IP システム上に常駐し、ビジネス クリティカルなapplicationsに安全な事前認証 (エンドポイント検査を含む) を提供します。 トラフィック管理の決定は、グループまたは個別にネットワーク境界で行われ、実施できます。 次のセクションでは、BIG-IP APM モジュールを使用して、ユーザー名とパスワード、デバイス ID、クライアント証明書に基づくアクセスを提供しながら、ActiveSync ポリシーやリモート デバイス ワイプなどの組み込みの Exchange セキュリティ機能も使用できるようにします。

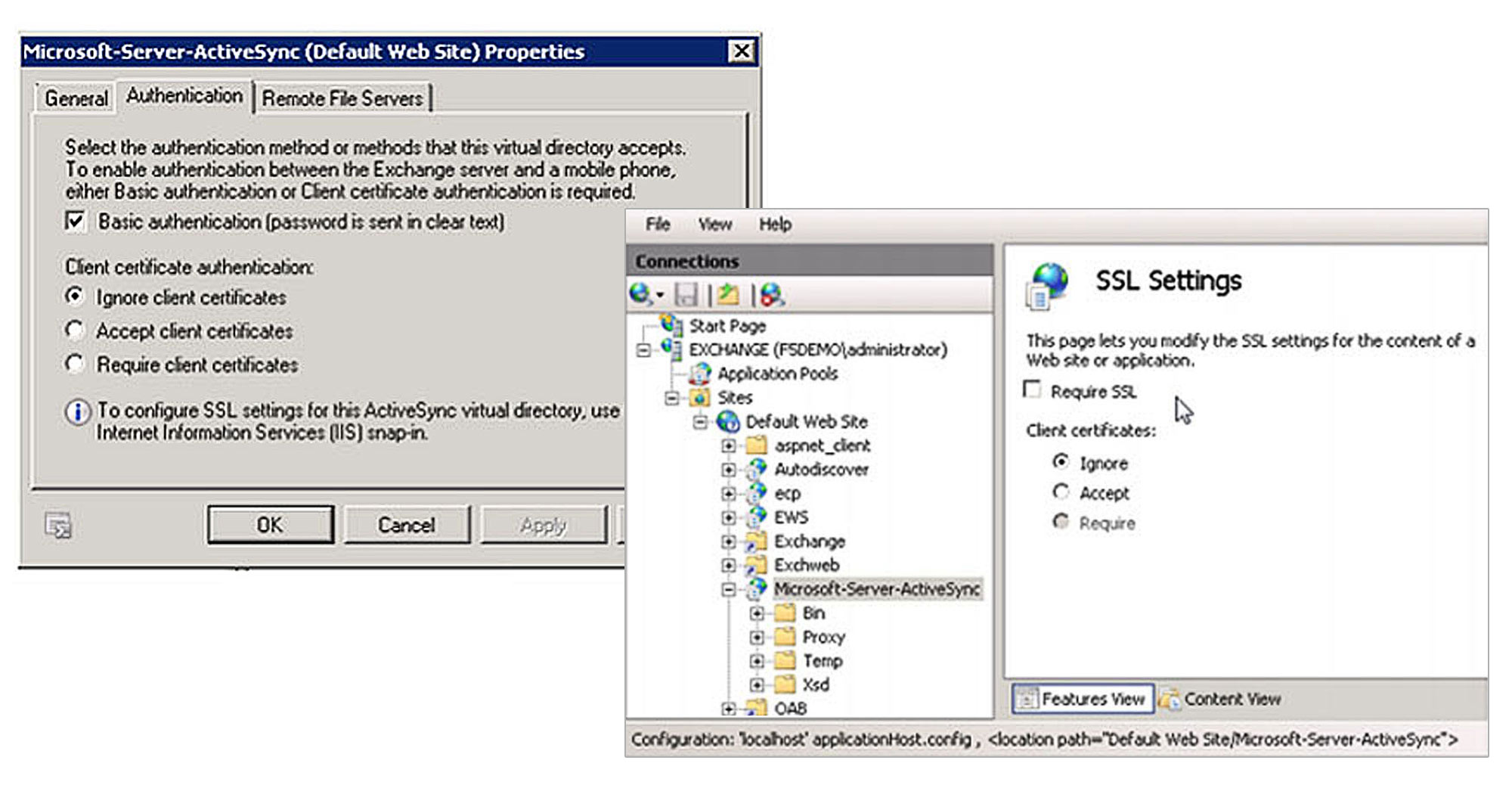

BIG-IP システムへの SSL オフロード (および事前認証) を容易にするために、Exchange ActiveSync の構成とポリシーではデフォルト設定が使用されます。

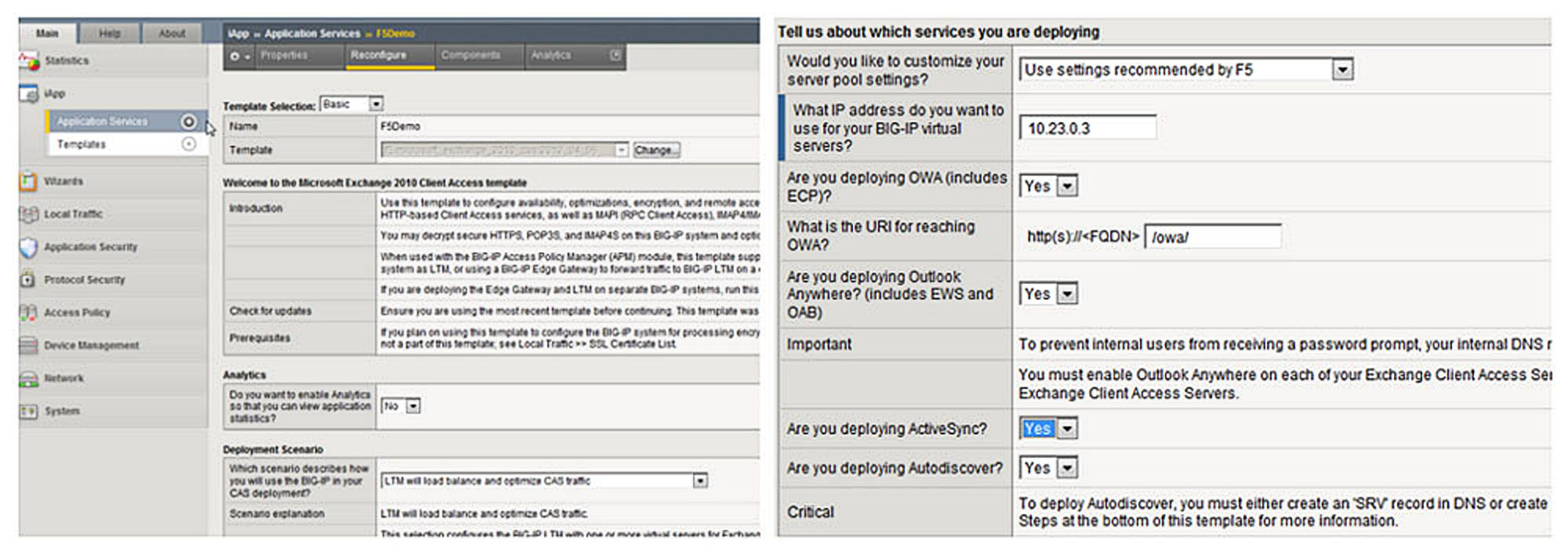

BIG-IP APM を正常に構成して導入するには、まず F5 iApps から始めます。 バージョン11.0で初めて利用可能になったiApps(F5 iApps: application配信をネットワーク外に移動する) は、ビジネスクリティカルなapplicationsをネットワーク上に迅速に展開するための効率的でユーザーフレンドリーな手段を提供します。

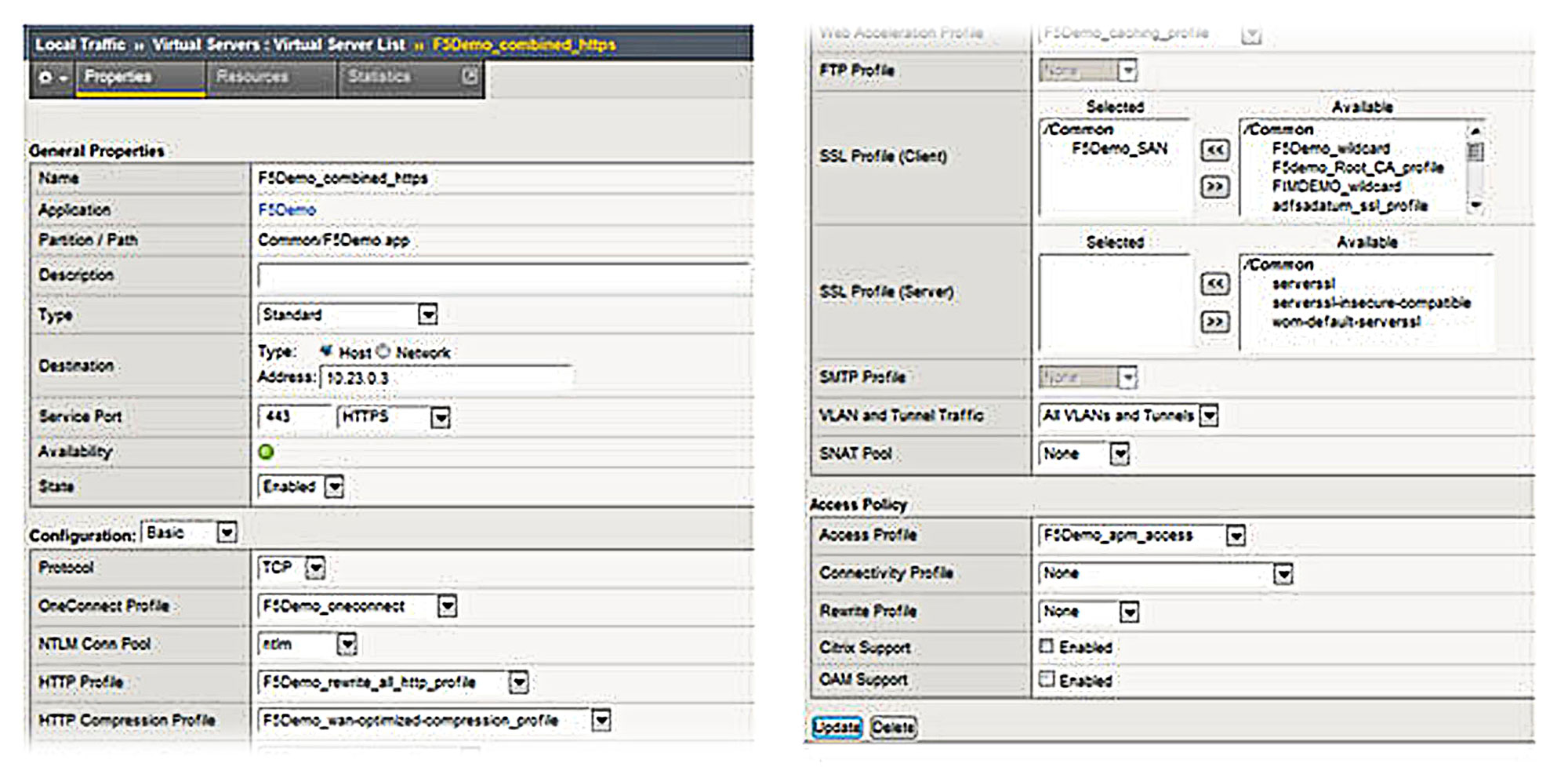

以下に示すように、このガイダンスの開始点として、Exchange 環境は Exchange 2010 iApp を介して展開されます。メニュー ドライブ構成画面を使用して、基本 iApp は Exchange ActiveSync へのアクセスを含む Exchange 2010 CAS 環境へのアクセスを構成します。

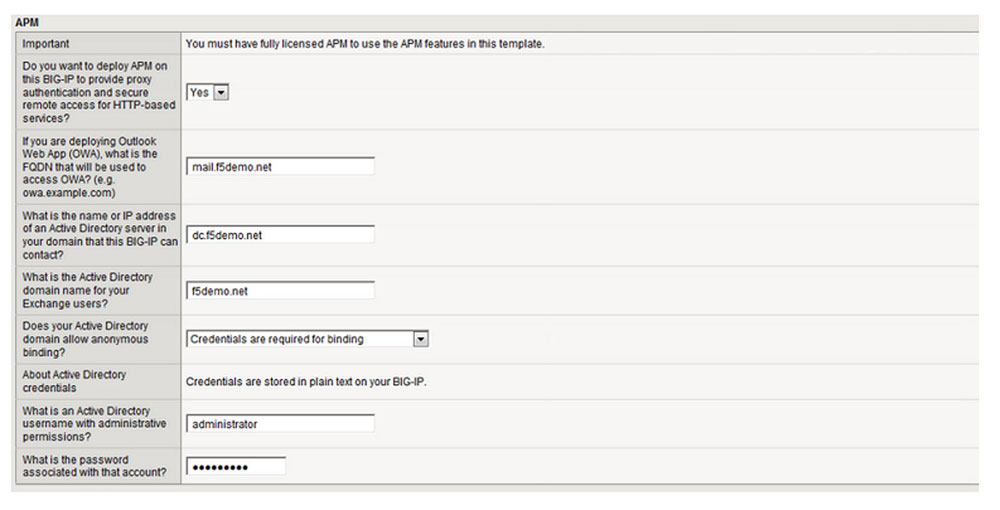

BIG-IP APM の設定は iApp 経由で実行されます。

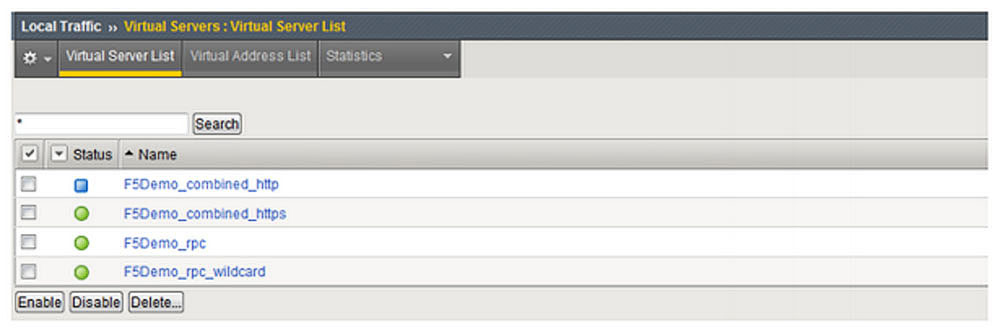

完了した展開を以下に示します。

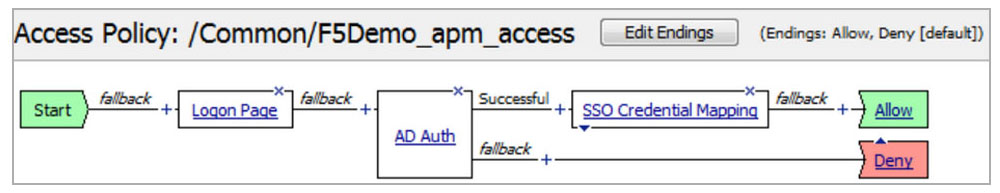

BIG-IP システムのこの基本構成は、ロードバランシング、圧縮、キャッシュ、セッション永続性などの高度なトラフィック管理および最適化機能を提供します。 さらに、Outlook Web Access、Outlook Anywhere、Exchange ActiveSync からのトラフィックを含むすべての Web ベースのトラフィックに対して事前認証が提供されます。 資格情報 (ユーザー名とパスワード) は BIG-IP システムによって要求され、BIG-IP システムに配信され、Active Directory に対してユーザーを認証します。 適切に認証されたユーザーのみが組織の内部環境へのアクセスを許可されます。

セキュリティ体制をさらに強化するために、多くの組織では、事前に承認されたモバイル デバイスからの企業メールへのアクセスのみを制限したいと考えています。 これらの承認済みデバイスは、特定のユーザーに割り当てられることもあれば、必要に応じてユーザーに提供できるデバイスのプールに含まれることもあります。 BIG-IP APM の柔軟性とモバイル デバイスに関連付けられた一意のデバイス ID を利用することで、以前に構成された Exchange 展開を簡単に変更し、ユーザー名とパスワード、および物理デバイスに基づいてアクセスを強制することができます。

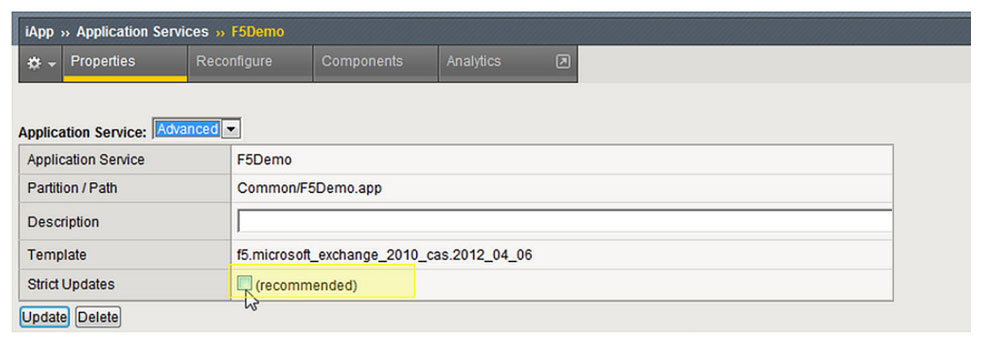

BIG-IP の設定を変更する前に、iApp で作成された構成を、iApp 以外の更新を許可するように設定する必要があります。 これは、特定のapplicationサービスのプロパティを変更することによって行われます (以下を参照)。

BIG-IP システムは、認証プロセスで承認されたデバイスのプールを使用するように構成できます。 承認されたデバイス (共有プールに含まれるデバイス) を持つ認証済みユーザーのみに、Exchange 環境へのモバイル アクセスが許可されます。 この方法では、許容可能なデバイスの集中プールを利用し、管理者は必要に応じて個々のエンドユーザーにデバイスを「チェックアウト」する柔軟性が得られます。

現在の BIG-IP 展開では、次の手順が実行されます。

現在の BIG-IP 展開では、次の手順が実行されます。

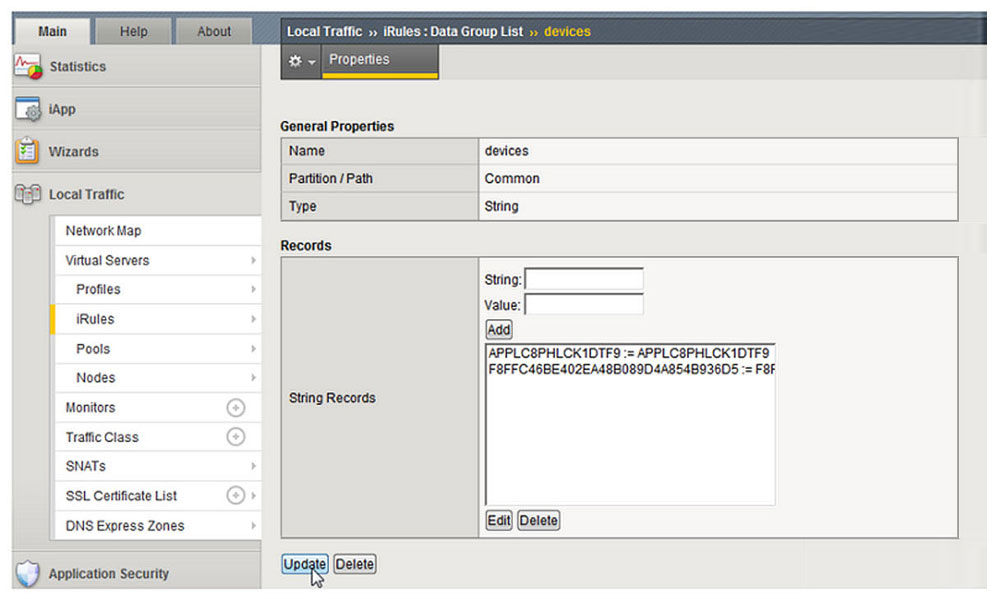

1. 関連するすべてのデバイス ID を含むデータ グループ リストを作成します。

BIG-IP Web GUI にデバイス ID を入力する代わりに、BIG-IP システムの iFile 機能を使用して外部ファイルを参照します。 詳細は DevCentral で提供されていますhttps://community.f5.com/t5/technical-articles/v11-1-ndash-external-file-access-from-irules-via-ifiles/ta-p/287683

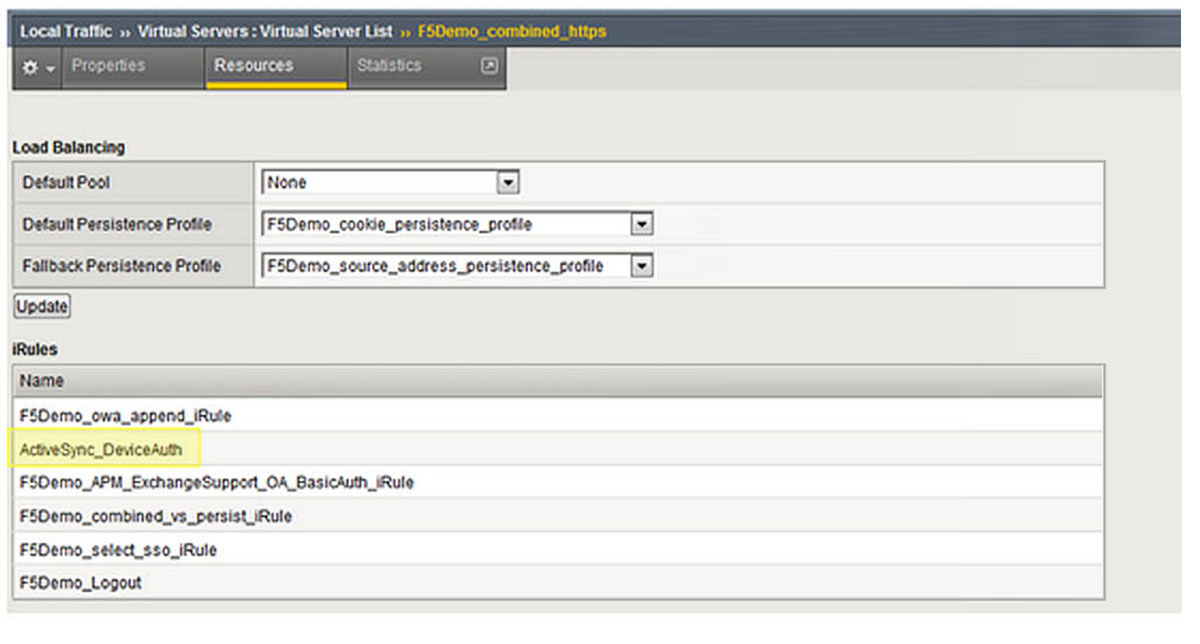

2. 既存のアクセスポリシーが活用される

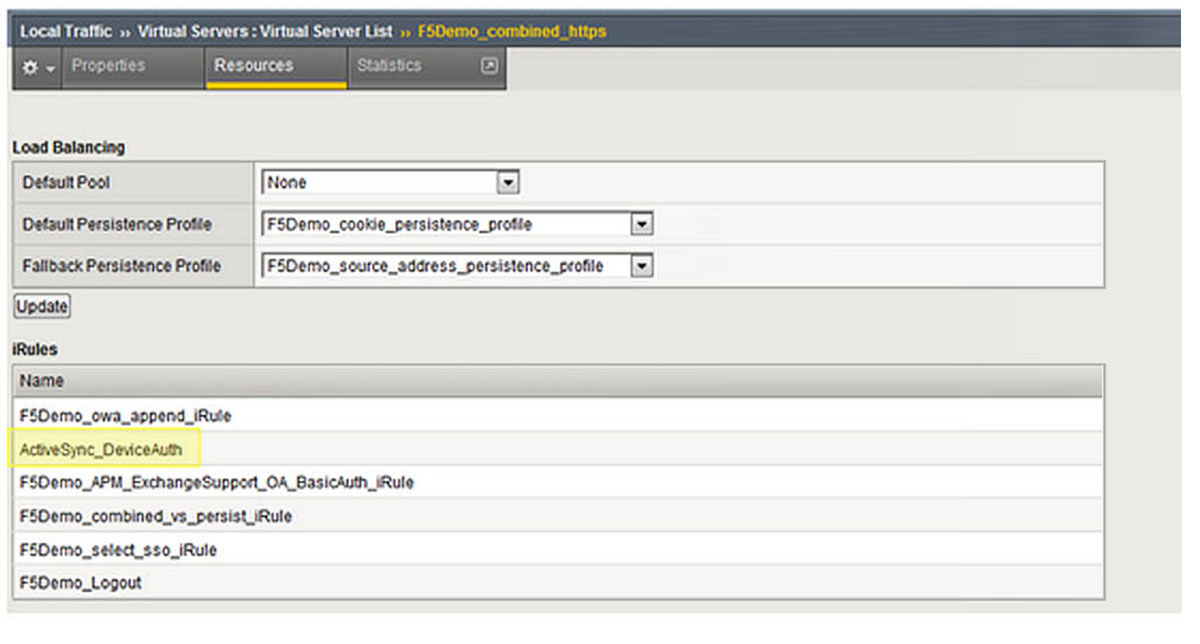

3. F5 iRule が作成され、Exchange HTTPS仮想サーバに関連付けられます。 iRule は、クライアント接続のデバイス ID (HTTP クエリに含まれる) を、以前に作成されたデータ グループ リストに保存されているデバイス ID と比較します。 デバイス ID が許容デバイスのリストにない場合、セッションは終了され、アクセスは拒否されます。

Base64 エンコーディングに関する注意: さまざまなモバイル OS ベンダー (Apple iOS、Android、Windows Phone など) が ActiveSync にアクセスする方法と範囲は異なる場合があります。 Windows Phone 7 などの一部のデバイスでは Base64 エンコードが使用され、デバイス ID を識別するにはこれをデコードする必要があります。上記の iRule は、HTTP クエリが必要に応じてエンコードおよびデコードされるかどうかを決定します。

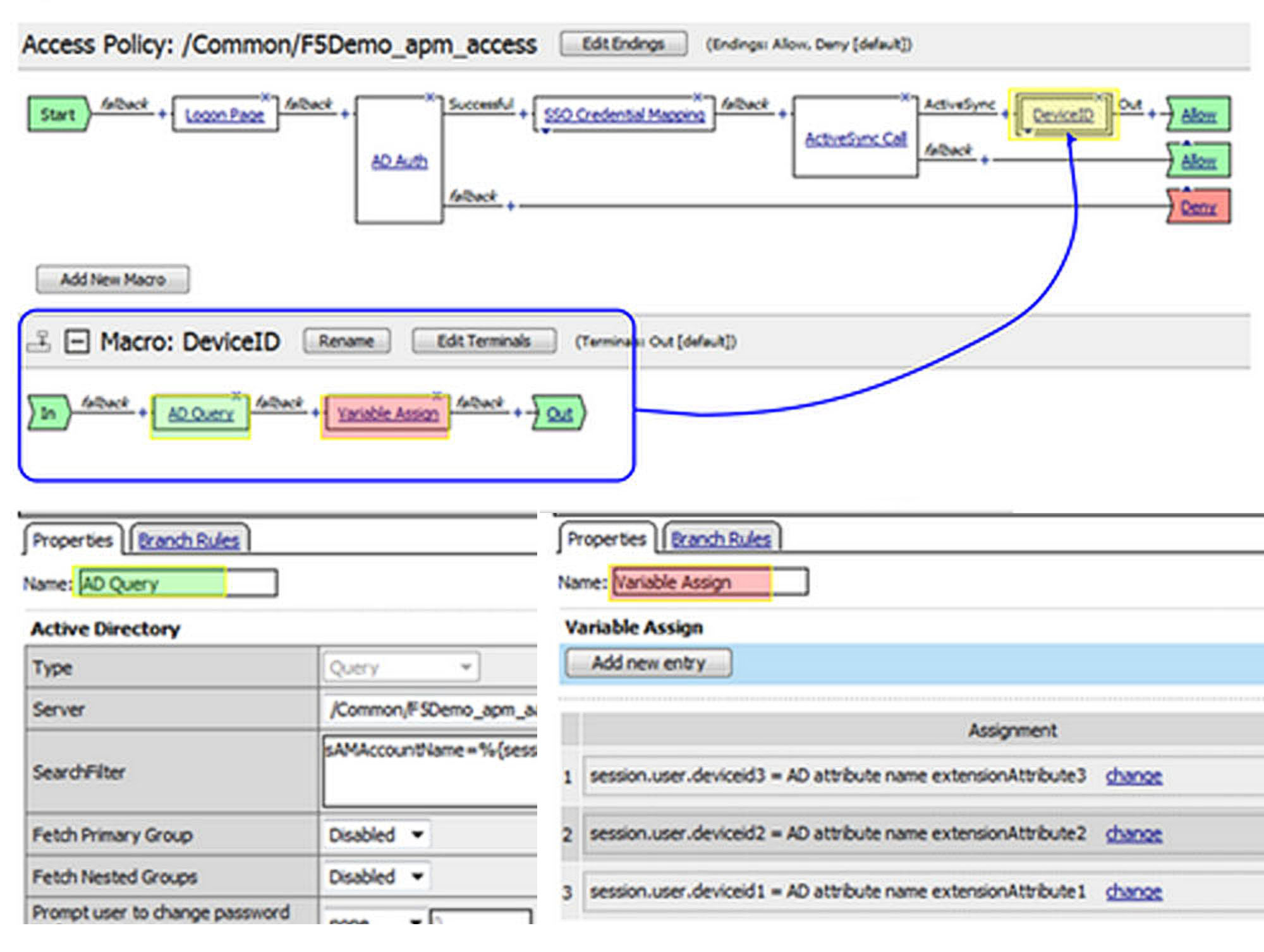

前の例ほど簡単ではありませんが、BIG-IP APM を使用して Active Directory 内のユーザー属性を照会できます。 アクセス セキュリティのためのユーザーとデバイスのマッピングを容易にするために、Exchange 2010 カスタム属性を使用して、ユーザーごとに許容されるデバイス ID を保存できます。 その後、認証プロセス中に、BIG-IP APM はこれらのユーザー属性を照会して、モバイル デバイス アクセスを強制できます。

既存の Exchange 2010/BIG-IP 展開で次の手順が実行されます。

既存の Exchange 2010/BIG-IP 展開で次の手順が実行されます。

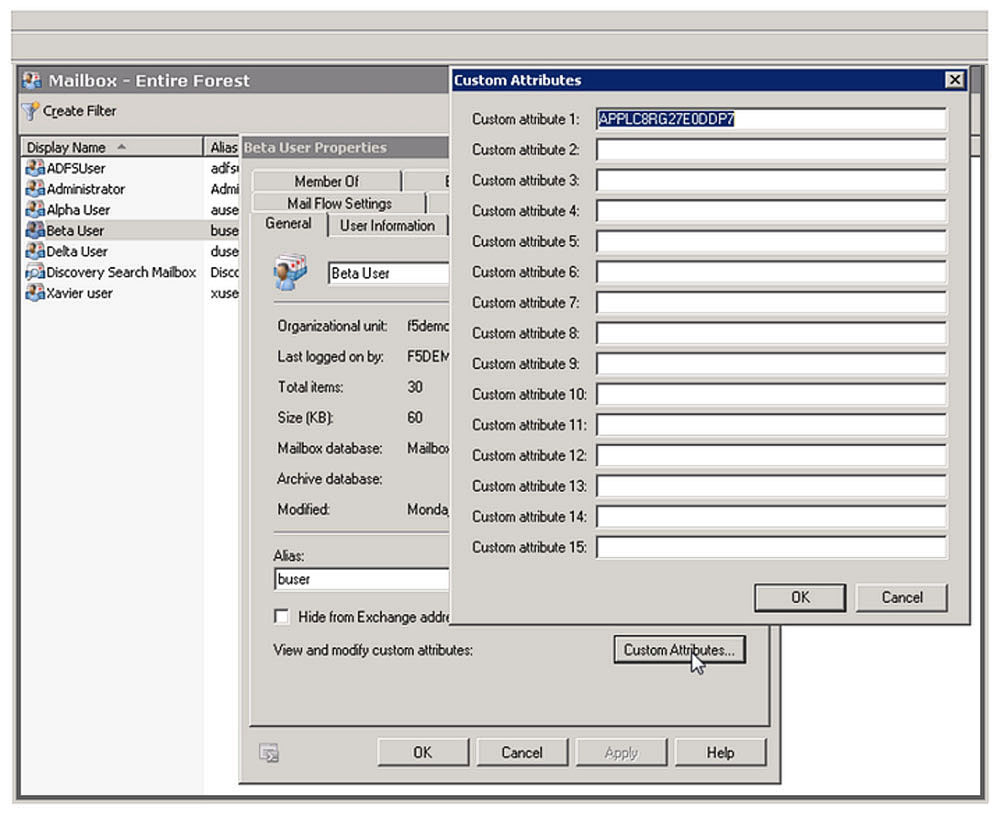

1. ユーザー メールボックスのカスタム属性には、特定のユーザーの許容可能なデバイス ID が入力されます。 次の例では、特定のメールボックスに 3 つのデバイスを割り当てることができます。 デバイスIDは「カスタム属性」1、2、3に保存できます。

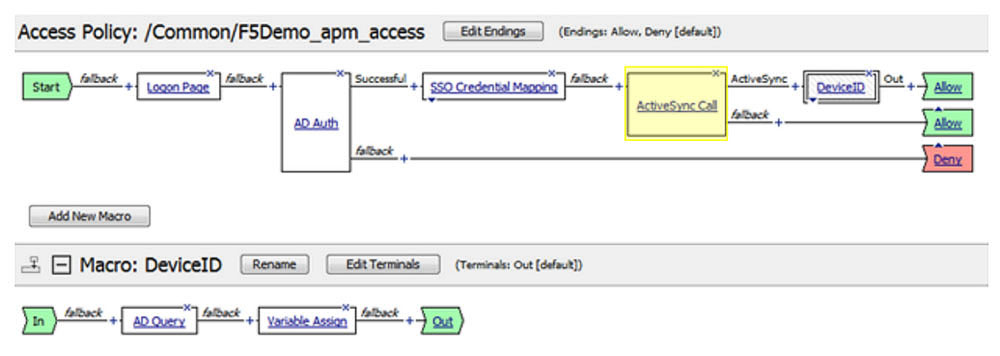

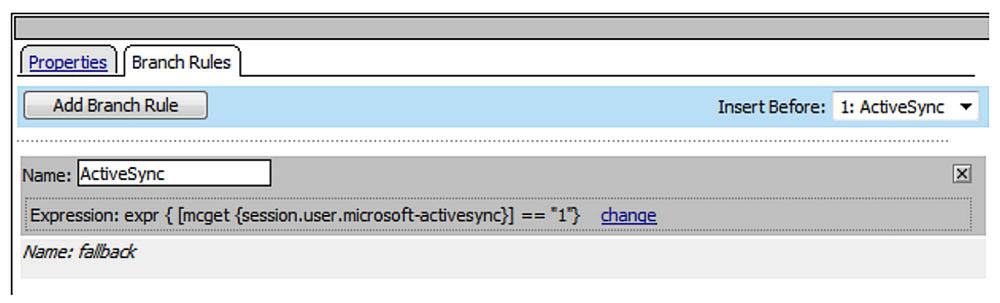

2. 既存の BIG-IP APM アクセス ポリシーが変更されます。 現在のセッションが ActiveSync であることを判別するために、空の要素が構成されます。

3. セッションが ActiveSync の場合、ユーザーの属性の AD クエリを実行し、デバイス ID をセッション変数として取得するマクロが使用されます。

4. iRule が作成され、Exchange HTTPS仮想サーバに関連付けられます。 iRule は、クライアント接続のデバイス ID (HTTP クエリに含まれる) をセッション変数と比較します。 クライアント デバイス ID が、以前にユーザーに割り当てられたデバイスのいずれとも一致しない場合は、セッションが終了し、アクセスが拒否されます。

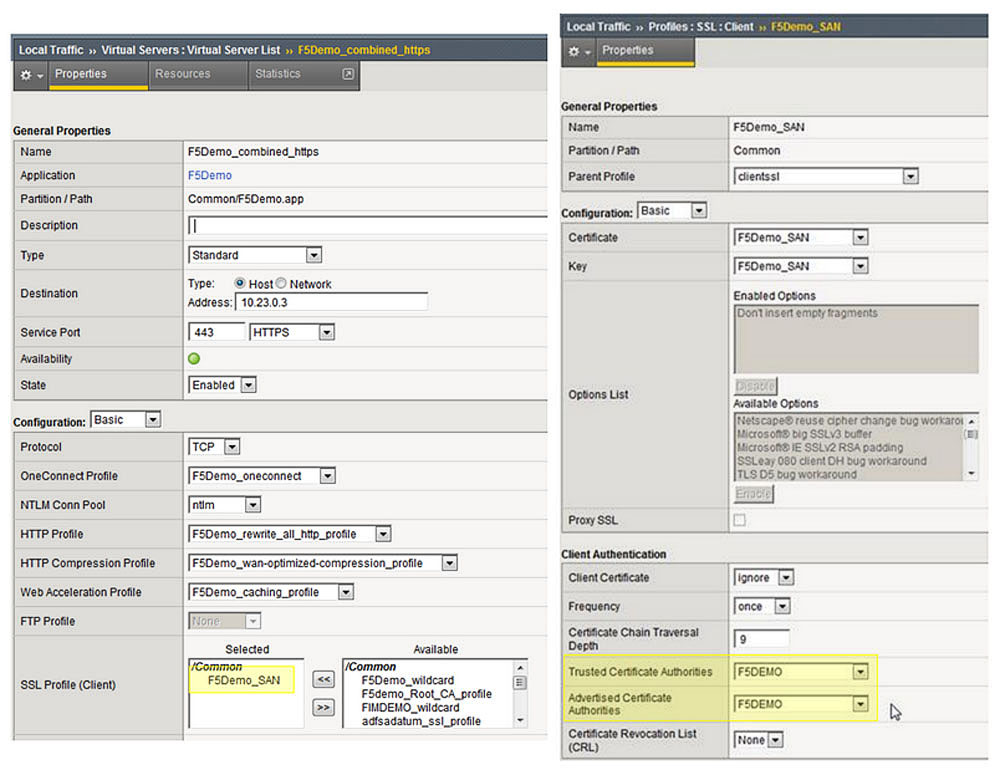

おそらく、モバイル デバイスを保護するための最も困難な (したがってめったに使用されない) 方法の 1 つは、クライアント側の証明書の使用です。 ネイティブ Exchange 実装では、個別の証明書を作成し、Active Directory に保存し、デバイスに配布する必要があります。 さらに、CAS アレイに対してこのタイプの認証を有効にするには、CAS サーバーに到着するトラフィックを暗号化する必要があります。

BIG-IP システムには、内部 CAS サーバー ファーム宛てのトラフィックを再暗号化する機能があり、クライアント側の証明書認証用の SSL プロキシとしても機能します。 ただし、BIG-IP APM は、CAS アレイから SSL 処理をオフロードしながら、クライアント側の証明書を要求して検証する手段を提供します。 次の例は、ユーザー名とパスワードの認証とともに証明書ベースの検証を実装する方法を示しています。

1. 現在のクライアント SSL プロファイルは、以前に BIG-IP システムにインポートされた CA 証明書を持つ信頼できる証明機関 (CA) を含むように変更されます。 この例では、信頼できる CA は「F5DEMO」です。

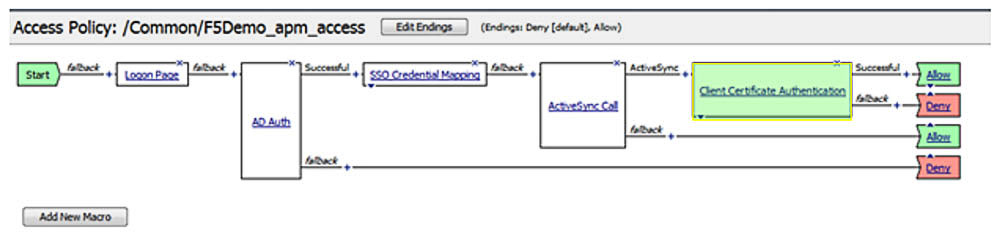

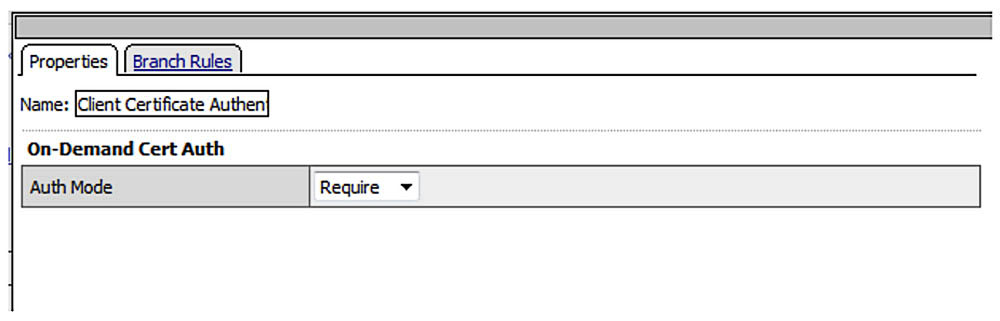

2. 既存の BIG-IP APM アクセス ポリシーが変更されます。 「オンデマンド証明書認証」要素が含まれています。 ユーザーが資格情報 (ユーザー名とパスワード) を使用して正常に認証されると、BIG-IP APM は SSL 再ハンドシェイクを実行し、上記の信頼できる CA に対してクライアント証明書を検証します。 検証に失敗した場合、セッションは終了し、アクセスは拒否されます。

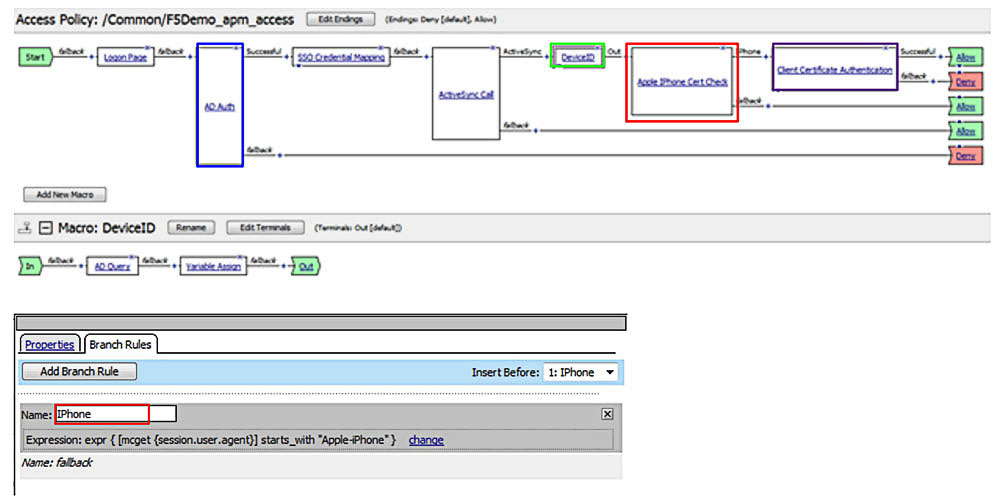

これまでの例では、BIG-IP APM がユーザー名とパスワード、デバイス ID、クライアント証明書を使用してモバイル デバイスを認証する方法を示しました。 これらのさまざまな方法を単一の多要素認証ソリューションに組み合わせることで、BIG-IP APM は Exchange ActiveSync への安全で簡単に管理できるアクセスを提供できます。 下の図は、これまでに説明した方法とデバイス タイプに基づく決定を組み合わせた一般的な認証フローを示しています。

- ユーザーはユーザー名とパスワードを使用して Active Directory に事前認証されます。

- セッションが ActiveSync を利用している場合、デバイス ID はユーザーの属性および許容されるデバイスのリストと比較されます。

- デバイスタイプがチェックされます。

- デバイスタイプが iPhone の場合、有効な証明書が必要です。

Exchange モバイル デバイス アクセスに対する適切なセキュリティ制御の実装は、認証と承認だけでは終わりません。 組織のセキュリティ体制をさらに強化するには、トラフィック フロー (認証されたソースからのトラフィックを含む) を効果的に監視および管理する必要があります。 外部ソースからのトラフィックのほとんどは従来のレイヤー 3 ファイアウォールを通過して企業ネットワークに流入するため、applicationレイヤー ファイアウォールまたは WAF を実装する必要があります。 BIG-IP Application Security Manager (ASM) などの WAF はapplication層で動作し、HTTP ペイロードを分析して対応することで、企業資産をさらに保護します。

BIG-IP ASM モジュールは BIG-IP システム上に存在し、レイヤー 7 DoS および DDoS、SQL インジェクション、クロスサイト スクリプティングなど、さまざまな脅威から Exchange 環境を保護するために使用できます。

次のセクションでは、Exchange ActiveSync で使用するために BIG-IP ASM モジュールを構成する方法を説明します。

BIG-IP ASM は非常に堅牢なapplicationであるため、導入にかなり時間がかかる場合があります。 幸いなことに、F5 は、必要な時間と労力を大幅に削減するために、事前設定されたテンプレートを多数開発しました。 Exchange ActiveSync の場合も同様です。 Exchange ActiveSync 用に BIG-IP ASM を実装するには、次の手順が必要です。

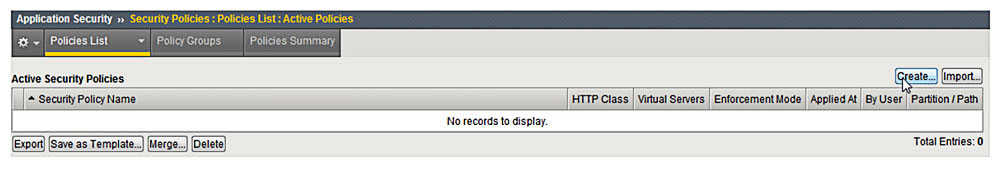

1. applicationセキュリティ メニューから、「セキュリティ ポリシー」を選択し、新しいポリシーを作成します。

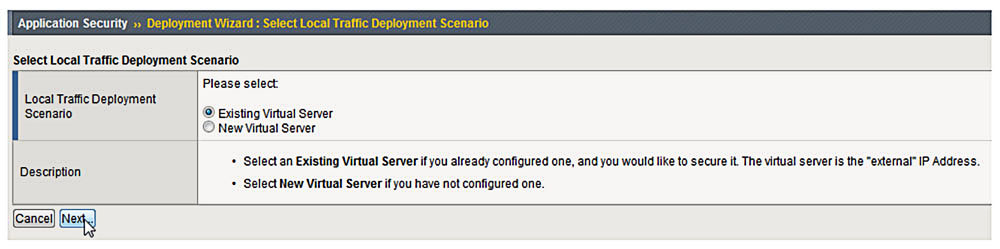

2. 「既存の仮想サーバ」を選択し、「次へ」をクリックします。

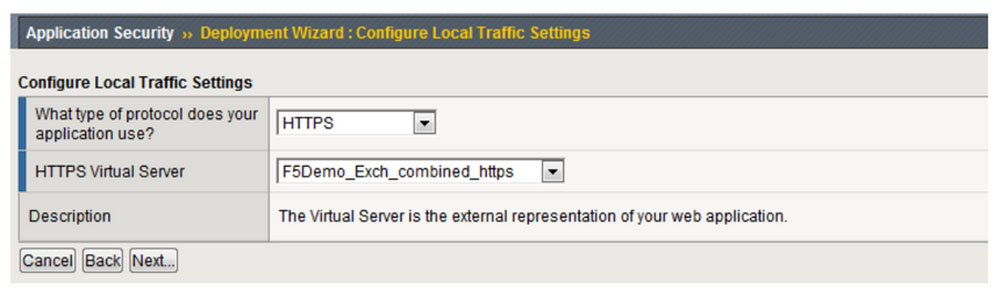

3. 「HTTPS」、既存の Exchange 仮想サービスを選択し、「次へ」をクリックします。

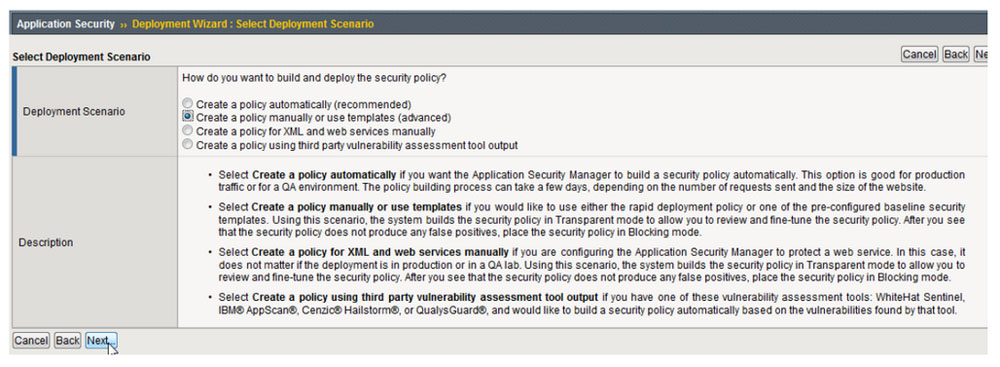

4. 「ポリシーを手動で作成するか、テンプレートを使用する (詳細)」を選択し、「次へ」を選択します。

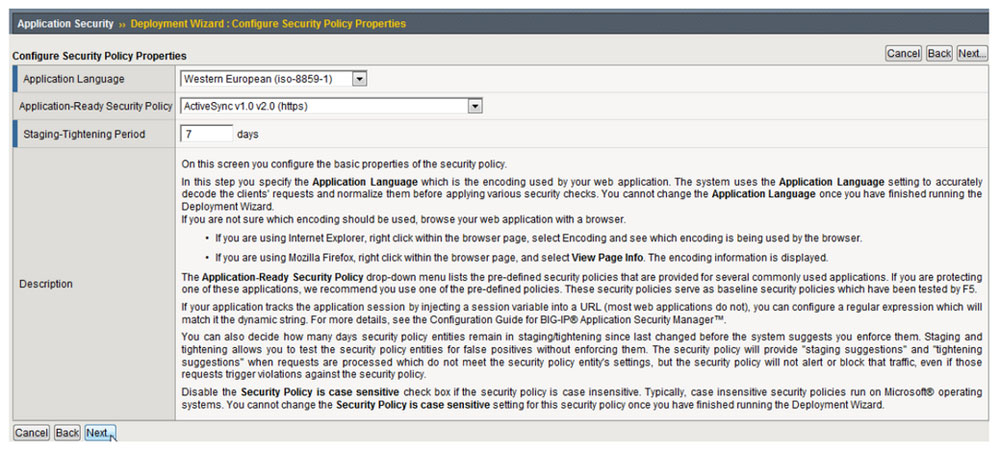

5. ポリシー言語を選択します。通常は西ヨーロッパ言語 (iso-8859-1) です。 次に、「ActiveSync v1.0 v2.0 (https)」と「次へ」を選択します。

6. 「完了」を選択します。

![デプロイメント ウィザードの [完了] ボタンのスクリーンショット: セキュリティポリシー構成の概要画面](https://www.f5.com/content/dam/f5-com/page-assets-en/home-en/resources/white-papers/enhancing-exchange-mobile-device-security-with-the-f5-big-ip-platform-fig-24.jpg)

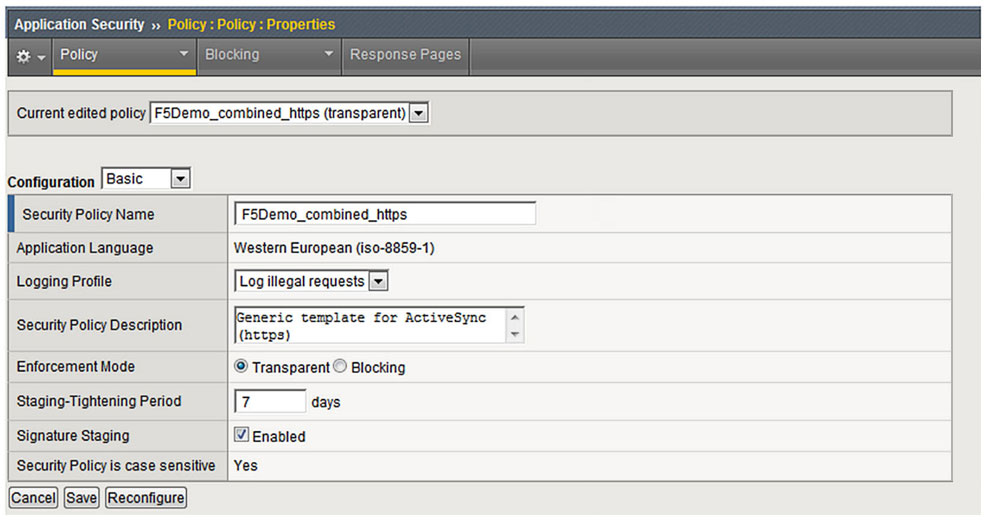

この時点で、セキュリティ ポリシーが作成され、Exchange仮想サーバに適用されています。 ただし、設計上、ポリシーは「透過的」な強制モードで実装されます。 ポリシーはトラフィック (入力と出力の両方) を監視しますが、アクションは実行しません。 これにより、管理者はユーザーに影響を与えることなくポリシーを調整できます。

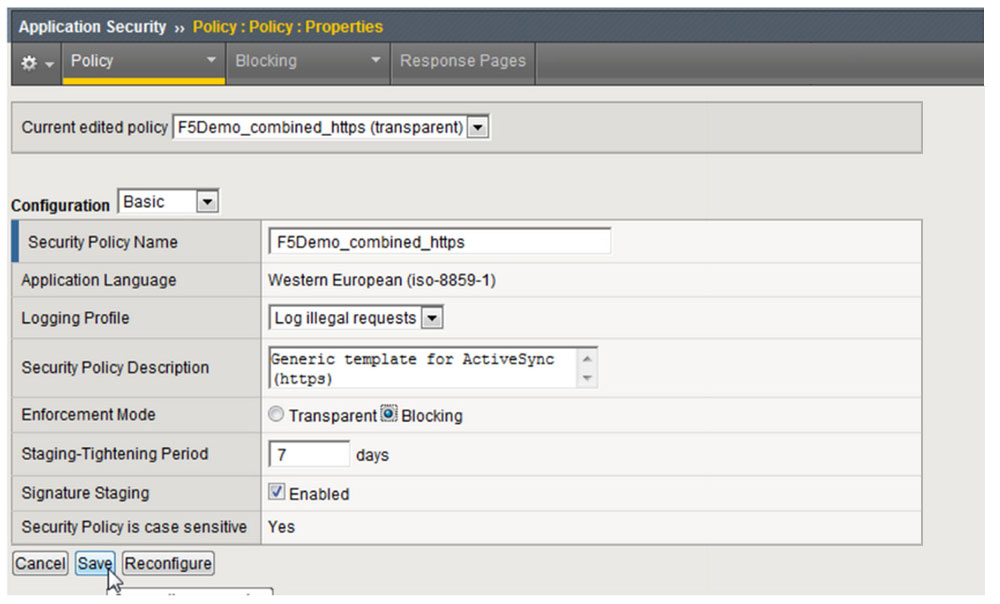

7. ポリシーが許容可能なレベルに調整されたら、ポリシーを「透過」から「ブロック」に切り替える必要があります。 「ブロック」の放射状オプションを選択し、「保存」をクリックします。

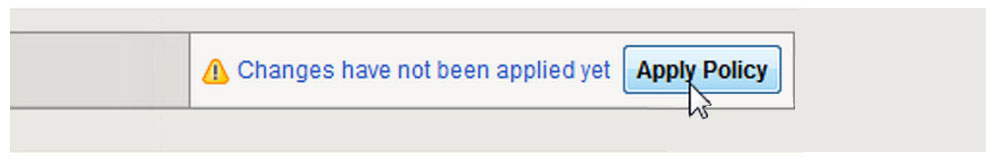

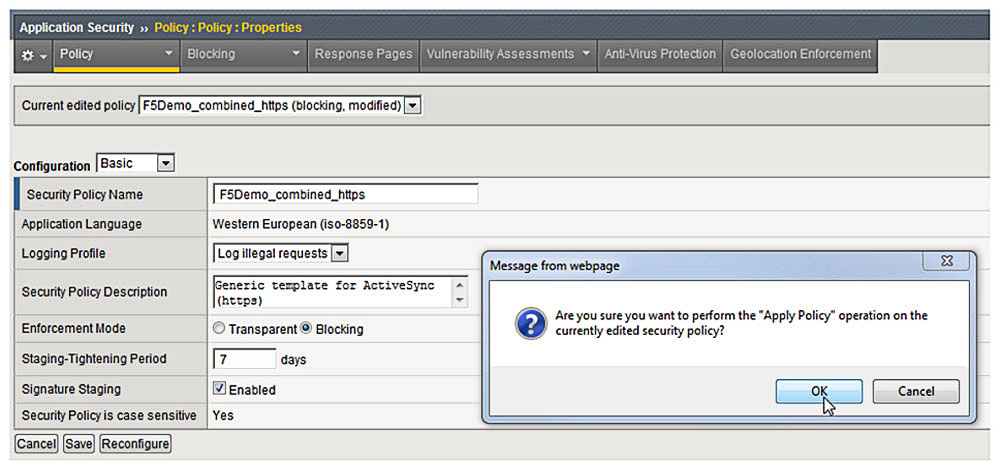

8. 変更をコミットするには、「ポリシーの適用」を選択します。

BIG-IP ASM ポリシーは現在、「ブロッキング」モードで動作しています。

モバイルワーカーが増加する中、applicationへのアクセスを提供することは、多くの組織にとって急速にビジネス要件になりつつあります。 これらのapplicationsの可用性と安全性の両方を確保することは非常に重要です。 BIG-IP アクセス ポリシー マネージャ (APM) およびapplicationセキュリティ マネージャ (ASM)application配信コントローラは、ビジネス クリティカルなapplicationsの高可用性と安全な導入を実現するように設計されています。 具体的には、BIG-IP APM の多要素認証メカニズムと BIG-IP ASM の堅牢なレイヤー 7 ファイアウォール機能を組み合わせることで、優れた Exchange モバイル デバイスのセキュリティを実現できます。