セキュリティは(依然として)全員の責任です

最近、友人が件名にパスワードが平文で記載されたメールを受け取りました。 メッセージには1万ドル相当のビットコインの要求が含まれていました。 コンプライアンスを確実にするために、攻撃者は受信機をハッキングして破壊する方法に関する計画を盛り込んでいました。 この同じ友人は、パスワード管理ソフトウェアを使用してパスワードを管理していたところ、140 を超えるさまざまなサイトで同じパスワードを使用していたことに気付いたと述べました。

明らかに、彼はそれらすべてのパスワードを変更する必要がありました。

ユーザーの資格情報を取得することは、これまで常に安価で簡単でした。 COVID-19パンデミックが始まって以来、ほとんどの組織と従業員が経験した加速的なデジタル化の拡大により、コストが下がり、容易になりました。

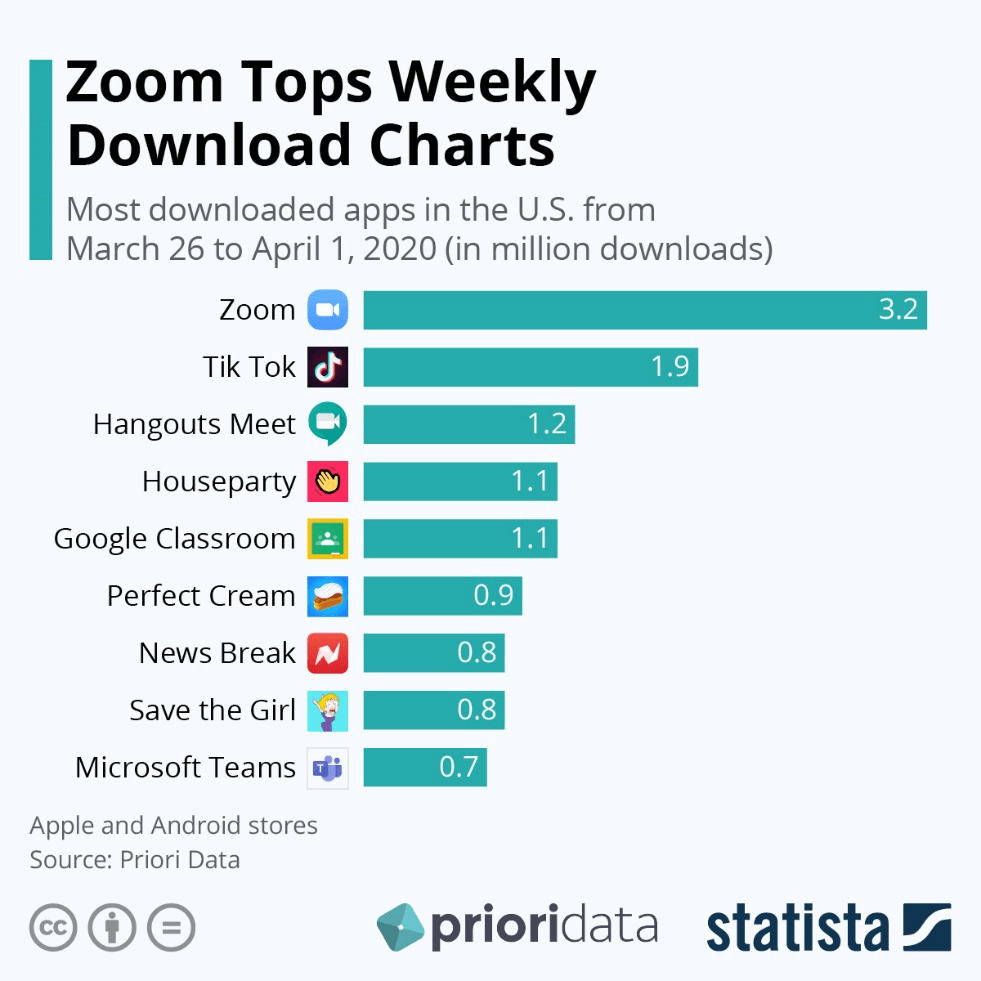

3 月の最後の週に最も多くダウンロードされたアプリケーションは Zoom でした。 残念なことに、320 万人の新規ユーザー(および既存のユーザー全員)にとって、悪意のある人物がすぐにその突然の人気を利用し、脅威研究者が50 万件を超える Zoom のユーザー名とパスワードを 1 件あたり 1 セント未満で購入できるようになりました。

この場合、誰も Zoom を「ハッキング」したわけではありません。 Zoom のソフトウェアの特定の脆弱性を悪用した者は誰もいません。 攻撃者は、Zoom の他の侵害で以前に公開された数十億の資格情報の一部を試しただけで、問題なく機能することがわかった。

資格情報を再利用するため、これらは機能しました。 また、人々が行うデジタル活動の増加により、認証情報を再利用するようになりました。 ストリーミング サービス、ソーシャル メディア プラットフォーム、または企業アプリケーションで開設されたすべてのアカウントは、資格情報を再利用できる新たな機会となります。 2015年には、 Dashlaneが2万人以上のユーザーのデータを分析した結果、平均的なユーザーは90個のオンラインアカウントを持っていることが判明しました。 米国だけでもその平均は130でした。 過去 5 年間でデジタル サービスの利用は増加の一途をたどり、それに伴い認証情報の必要性も高まりました。

企業の世界では、要求される資格情報の数も同様に心配な問題です。 LastPass の調査によると、「従業員 1,000 人以上の大企業では、平均的な従業員は約 25 個の固有のログイン情報を持つと予想されます。 その数は最も小さな企業では 85 にまで跳ね上がり、平均的な人が把握するには数字と記号が多すぎます。 パスワード マネージャーを利用できない従業員は、ほぼ必然的に、パスワードの再利用、または辞書攻撃によって簡単に解読される一般的なパスワードに頼ることになります。」

事例証拠によれば、パスワード マネージャーを使用している人でも、複数の施設でパスワードを再利用する可能性があるとのことです。

攻撃者はこれを知っています。 個人アカウントや企業アカウントへのアクセスに成功したのは、パスワードの再利用と「クレデンシャル スタッフィング」と呼ばれる手法の普及によるものです。

クレデンシャル スタッフィングは、資格情報のリストを使用してアプリケーションや Web サイトへのアクセスを試みる攻撃手法です。 自動化の驚異により、攻撃者は数千の資格情報のリストを数分で繰り返し処理し、機能するものが見つかるまで各資格情報をログイン画面に「詰め込む」ことができます。

デジタル変革によるアプリケーションの拡大により、悪意のある攻撃者が標的とする攻撃対象領域が増え、問題が悪化します。 パンデミックにより、組織はデジタル機能を提供するよう促され、認証情報のプールと攻撃者の標的となる可能性のある領域が拡大しました。

企業と消費者の両方がクレデンシャル スタッフィング攻撃の被害者にならないように保護するのに役立つベスト プラクティスが確立されています。

- ユーザーは、仕事用と個人用の両方でパスワード管理に細心の注意を払う必要があります。 一般的な複雑なパスワード文字列に Web サイト名の特定の文字を散りばめるなどの簡単なテクニックを使用すると、資格情報を忘れてパスワードを再利用してしまうことへの不安を軽減できます。 たとえば、Bank of America のパスワードは B<複合文字列>A となり、Wells Fargo のパスワードは W<複合文字列>F または同様のバリエーションになります。

- 企業と家庭の両方のインフラストラクチャ上のデフォルトのパスワードは、すぐに変更する必要があります。 家庭では、ルーター、モデム、カメラ、ホームオートメーション システム、ワイヤレス アクセス ポイントなどが含まれます。 企業では、これにはルーターやスイッチなどのインフラストラクチャや、管理者がアプリケーション インフラストラクチャを管理するために使用する運用アプリケーションが含まれます。 (90 年代には、デフォルトの管理設定を使用してルーターに SSH で接続することは一般的なハッキングでした。)

- MITB (Man in the Browser) による侵害を最小限に抑えるために、金融、ビジネス、娯楽活動に異なるブラウザを使用します。 終了時にキャッシュと Cookie をクリアするように設定を変更し、ログアウトするたびにブラウザを閉じる習慣をつけましょう。

パンデミックによって、私たちが互いに、また組織とやりとりする方法が変化し続ける中、私たちが頼りにするアプリケーションやアカウントの数は、攻撃者にとって魅力的な機会であり続けるでしょう。 現実には、いかなる攻撃も防ぐことはできません。 悪意のある行為者の行動を制御することはできません。 しかし、攻撃が成功することを防ぐための措置を講じることはできます。

クレデンシャル スタッフィングに関する追加の背景情報については、 「The Credential Crisis」をご覧ください。 それは本当に起こっている から F5ラボ。