10 (mais) perguntas para fazer a um fornecedor de mitigação de bots

Então, você acha que resolveu seu problema com o bot. Mas agora você está inseguro. Ou talvez seu contrato esteja para ser renovado e você esteja fazendo a devida diligência para ver se está obtendo o melhor ROI da sua parceria com o fornecedor de gerenciamento de bots.

Embora o desempenho, a análise e os registros pareçam bons, algo parece errado. Todos os seus esforços para melhorar suas experiências digitais e encantar seus clientes não deram frutos. A receita não acompanhou. Os estornos estão em alta histórica. Os clientes estão ligando para o help desk e reclamando sobre dificuldades para realizar transações no seu site e estão recorrendo em massa aos concorrentes. Suas equipes de segurança e risco estão reclamando de uma enxurrada de falsos positivos que as estão distraindo de iniciativas estratégicas de negócios.

Talvez você tenha feito ao seu fornecedor de gerenciamento de bots algumas das perguntas de 10 perguntas a serem feitas a um fornecedor de mitigação de bots , mas deseja validação adicional.

Não custa nada manter seu fornecedor de gerenciamento de bots alerta. Então, aqui estão mais 10 perguntas para fazer a um fornecedor de mitigação de bots.

1. Como o fornecedor mede o sucesso?

O nome do jogo é eficácia … Ou não?

Os fornecedores de mitigação de bots gostam de enfatizar a eficácia, mas a taxa de captura de ataques é apenas uma parte da equação. Uma postura de segurança rigorosa pode levar a uma alta taxa de detecção, mas também pode levar a falsos positivos que inundam as equipes de segurança e causam atritos que afastam os clientes, resultando em vendas abandonadas e potencial comercial prejudicado.

Quando consideramos fatores como falsos positivos, atrito do usuário, oportunidades de personalizar ou melhorar a experiência do cliente e manter a resiliência, não importa como os criminosos reestruturam seus ataques, estamos falando mais sobre eficácia .

2. O serviço protege aplicativos e APIs em diferentes ambientes e nuvens?

Esta é uma consideração importante. Você é capaz de administrar seu negócio da maneira que achar melhor, aproveitando a continuidade de negócios e os ecossistemas apropriados que otimizam suas operações e lhe dão a maior vantagem competitiva, ou você precisa reestruturar seu ambiente e mover sua pegada digital para a plataforma proprietária do fornecedor? E se essa plataforma sofrer degradação ou até mesmo uma interrupção?

Os consumidores na nova economia digital exigem experiências simples e seguras, e qualquer contratempo pode resultar em transação ou até mesmo abandono da marca. Você realmente quer ficar à mercê do bloqueio de fornecedores ou prefere controlar seu próprio destino de segurança?

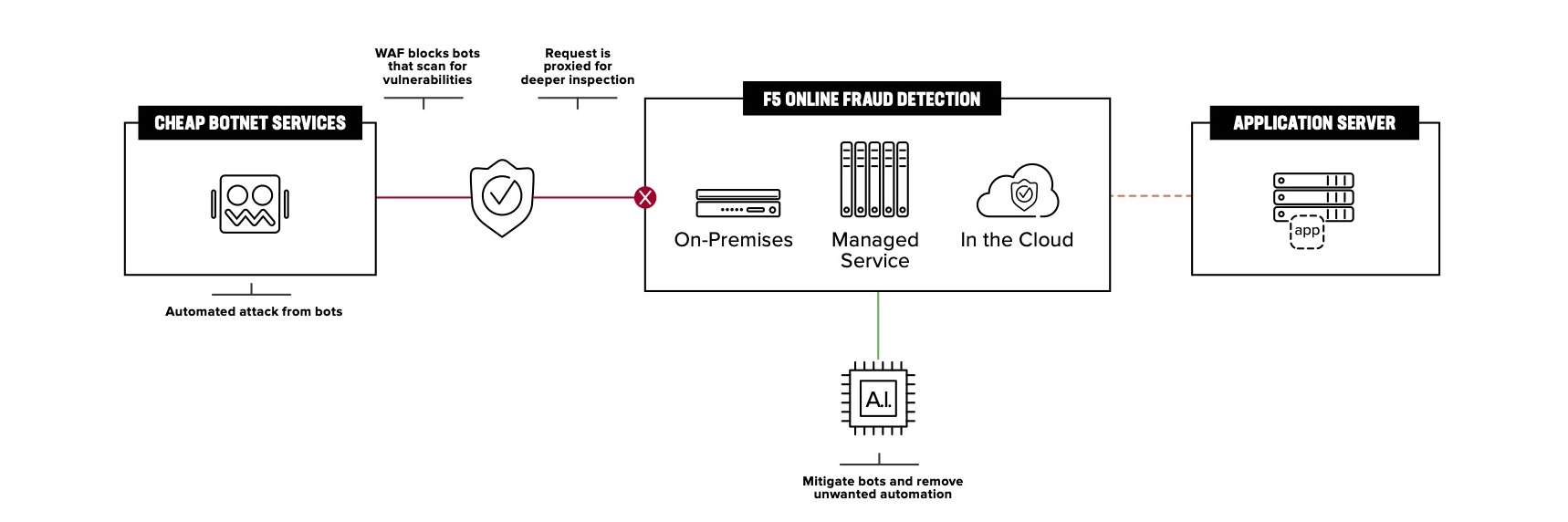

Agora é possível implementar a defesa de bots em qualquer lugar para proteger aplicativos e APIs em qualquer lugar, com pontos de inserção em nuvens e arquiteturas que permitem proteção rápida e robusta, reduzindo a complexidade, aumentando a confiabilidade e dando suporte à inovação, ao mesmo tempo em que gerencia riscos de forma eficaz.

3. Você consegue maximizar seus investimentos em segurança existentes?

A maioria das equipes de segurança e risco implantou uma variedade complexa de ferramentas para administrar seus negócios e combater ameaças em constante evolução. Por exemplo, firewalls de aplicativos da web, proxies de aplicativos e plataformas de aplicativos como serviço para comércio eletrônico. Embora a consolidação possa ser atraente, uma postura de segurança de primeira linha e defesa em profundidade não saiu de moda.

De fato, aproveitar os investimentos existentes e, ao mesmo tempo, reforçar as defesas contra bots e automação maliciosa oferece uma escolha ideal para profissionais que têm tempo limitado para aprender o lado operacional de uma nova ferramenta ou plataforma de segurança. Isso também ajuda a alinhar equipes que, de outra forma, se concentrariam em diferentes partes do ciclo de vida de ataque industrializado, que normalmente começa com bots e automação maliciosa, mas se não for detectado, pode resultar em fraude.

O fornecedor ideal pode maximizar os investimentos existentes em segurança e minimizar a carga operacional sobre as equipes de segurança e fraude para que elas possam se concentrar em iniciativas estratégicas de gerenciamento de riscos.

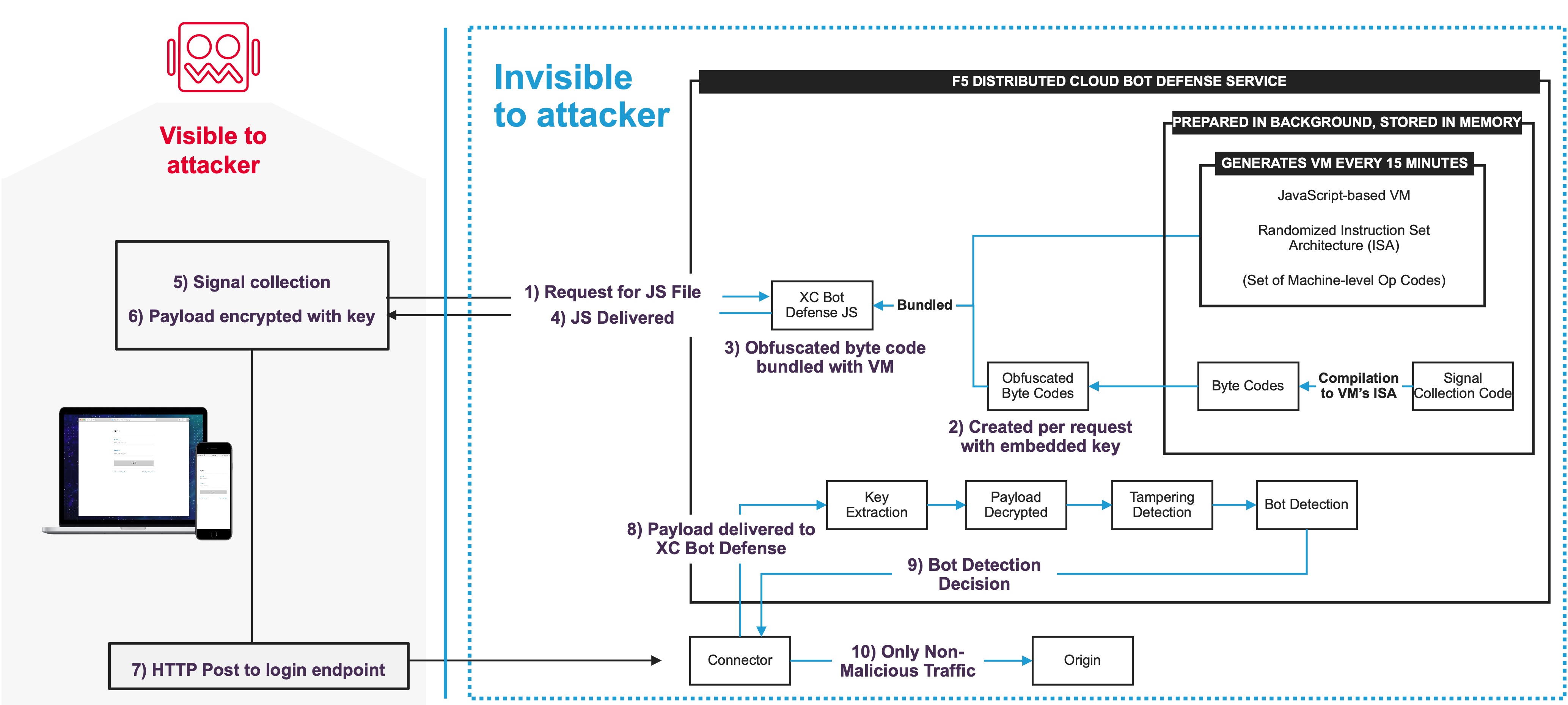

4. Que tipo de controle o fornecedor usa para evitar adulteração e desvio?

Atores mal-intencionados motivados e sofisticados usarão reconhecimento e engenharia reversa para contornar defesas antiautomação e evitar detecção. Os fóruns da dark web estão cheios de exemplos de como escapar de plataformas populares de gerenciamento de bots. Lojas de impressões digitais na darknet vendem tokens de clientes roubados. As estruturas de automação continuam a evoluir e podem emular ou até mesmo exibir o comportamento humano (por exemplo, integrando-se com serviços de resolução de CAPTCHA).

A melhor defesa? Baseie a detecção em uma variedade de sinais avançados de rede, dispositivo, ambiente e comportamento usando telemetria durável e altamente criptografada/ofuscada que é essencialmente à prova de falsificação. O JavaScript da F5 aproveita implementações personalizadas por cliente e randomizações frequentes de bytecodes em opcodes de nível de máquina, tornando computacionalmente irrealista a engenharia reversa. Essa vantagem tecnológica resulta em detecção precisa e contramedidas de segurança resistentes à manipulação de invasores.

Além disso, a análise retrospectiva baseada em IA e o monitoramento contínuo pelos membros da equipe do Centro de Operações de Segurança (SOC) podem descobrir padrões de tráfego incomuns ou adulterações.

Interrompa o ROI do crime cibernético tornando o sucesso impossível ou tão impraticável que se torna inviável.

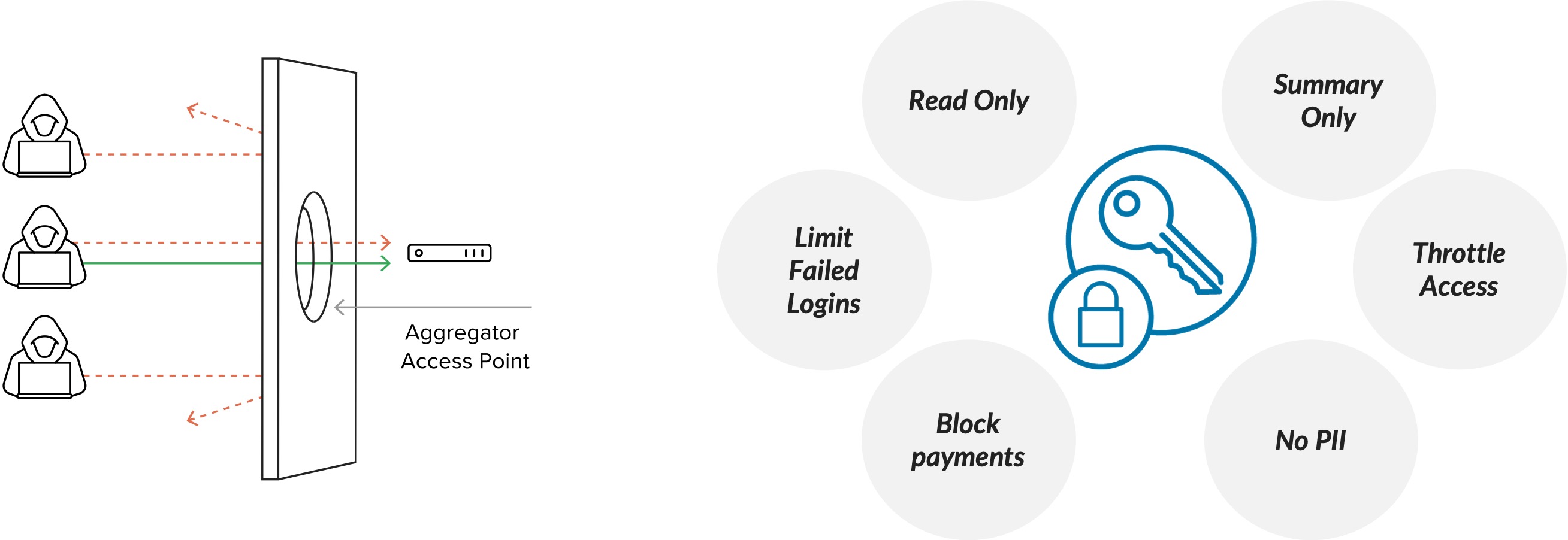

5. O serviço fornece controles para evitar ataques por meio de APIs e agregadores de terceiros?

Seus clientes exigem simplicidade e valor. Muitas vezes, isso significa ter uma visão consolidada de contas ou serviços. Mas como você pode permitir integrações de terceiros sem entender completamente o risco não intencional de fazer isso? Bem, é melhor você descobrir isso rápido, porque se não fizer isso, seus concorrentes tirarão vantagem.

O gerenciamento de bots precisa oferecer suporte a oportunidades de negócios possibilitadas por integrações de terceiros sem introduzir risco de comprometimento por meio dessas integrações. Como? Aproveitando políticas com controle detalhado de agregadores permitidos/legítimos e permissões associadas, em vez de empregar uma falsa dicotomia de permitir ou não agregadores globalmente.

6. Quantos estágios de detecção o fornecedor fornece?

O crime cibernético, como todos os crimes, se resume a meios, motivos e oportunidades . Para algumas organizações, particularmente no setor de serviços financeiros, o valor percebido das contas leva a um ROI atraente e, portanto, aumenta a motivação. Se o mau ator motivado for sofisticado, é melhor você se preparar para entrar na sala de guerra para alguns bons e velhos exercícios de batalha de robôs.

É por isso que é fundamental empregar múltiplos estágios de detecção baseados em telemetria precisa e durável, inteligência artificial altamente treinada dentro de uma rede de defesa coletiva diversificada, bem como análise retrospectiva e em tempo real. Uma abordagem em dois estágios que usa IA e “unidades de carbono” (humanos) fornece proteção e agilidade ideais para implementar contramedidas de forma autônoma e/ou deliberada para confundir e, finalmente, dissuadir adversários motivados.

7. O serviço é capaz de se adaptar à sua postura de segurança e modelo operacional desejados?

Você quer implementar uma mitigação de bots robusta, mas autossustentável, rapidamente para não se preocupar muito com isso? Verificar. Você quer controlar sua postura de segurança, mas ampliar a expertise de suas equipes de segurança e fraude com um consultor confiável? Verificar. Você não tem certeza de como proceder, mas quer avaliar opções e evitar ficar preso a qualquer implantação ou modelo operacional específico? Verificar.

Quando agilidade e segurança se encontram, a dança pode ser muito bonita. Em todos os casos, um fornecedor de mitigação de bots precisa estar ao seu lado, pronto para entrar em cena quando necessário para defender seu negócio de comprometimento e abuso.

8. Que tipos de mitigação o serviço realiza?

OK. É hora de admitir meu erro de novato. Certa vez, usei a palavra "bloqueio" casualmente para descrever a mitigação de bots e fui levado para um intervalo e orientado por um dos nossos maiores especialistas. O tipo de mitigação depende. Depende da situação. É um jogo de xadrez.

A ação apropriada pode significar monitorar silenciosamente a conta canary do invasor ou otimizar a autenticação para um cliente confiável.

Talvez um invasor tenha permissão para criar contas falsas, mas não para fazer login nelas.

Às vezes, faz sentido bloquear imediatamente uma solicitação suspeita de fraude. Às vezes, a solicitação deve ser redirecionada para um honeypot ou respondida com uma página da web personalizada.

Se houver suspeita de intenção maliciosa, por exemplo, de um scraper de conteúdo ou agregador comprometido, o gerenciamento de bots pode transformar solicitações em trânsito para enganar invasores por meio de direcionamento incorreto, limitar o acesso a funções específicas do aplicativo, restringir o tráfego ou sinalizar solicitações para ações de acompanhamento e listas de observação.

No geral, as equipes de segurança devem ser capazes de aplicar controles de mitigação granulares por tipo de tráfego, origem e destino, e as contramedidas devem ser dinâmicas e adaptáveis para responder ao ataque em questão.

Lembre-se, eficácia é mais do que eficiência . Não tenho mais bloqueio criativo.

9. O fornecedor pode usar controles de segurança para melhorar os resultados comerciais?

As organizações podem melhorar uma série de resultados comerciais empregando mitigação eficaz de bots para proteger aplicativos e APIs essenciais. Tudo se resume a três questões importantes: Você é humano? Você é quem diz ser? Qual é sua intenção? Ao responder consistentemente a essas três perguntas para cada interação na jornada digital, você estará no caminho certo para usar a tecnologia de segurança para melhorar os resultados comerciais.

Por exemplo:

- Melhoria na conversão, retenção e fidelidade

- Aumento da receita bruta

- Perdas de lucro líquido diminuídas

- Complexidade reduzida

- Aumento da eficiência operacional

- Menos fraude, menos atrito, menos esforço

10. O fornecedor foi testado em batalha contra criminosos cibernéticos sofisticados e motivados e contra estados-nação?

Ao fazer parceria com o fornecedor certo de mitigação de bots, você pode proteger aplicativos críticos, independentemente de arquitetura, nuvem ou CDN, com segurança eficaz, fácil de usar e testada em batalha.

O objetivo de qualquer solução é manter a resiliência, não importa o que os invasores façam, garantindo que eles não obtenham retorno sobre o investimento. Eventualmente eles abandonarão seus esforços e seguirão em frente.

Faz sentido considerar fornecedores que protegem as marcas mais valiosas do mundo dos cibercriminosos mais sofisticados com defesas baseadas em resultados e centradas na eficácia .

Saiba mais em: https://www.f5.com/solutions/application-security/bot-management