Protegendo aplicativos e APIs em todos os lugares: Por que e como

A F5 ajuda as empresas a digitalizar todos os aspectos de suas operações utilizando aplicativos adaptáveis para atender melhor os clientes e alcançar maior produtividade por meio de produtos e serviços inovadores. Mas essas aplicações — como são construídas, as infraestruturas nas quais são executadas e os dados que as alimentam — estão em constante evolução, adaptação e mudança. Como resultado, eles abrem uma gama de novas vulnerabilidades potenciais, expandem sua superfície de ataque e apresentam novos requisitos de segurança que suas equipes precisam de ajuda para resolver.

Então, enquanto nós da F5 habilitamos aplicativos adaptáveis para o sucesso dos nossos clientes, precisamos proteger aplicativos e APIs em todos os lugares . Isso é fundamental para a estratégia de segurança de aplicativos da F5 (e o foco deste blog).

Mais aplicativos = segurança mais complexa

Até o final da década, o mercado de aplicativos móveis crescerá quase 175%, de US$ 206,7 bilhões em 2022 para US$ 565,4 bilhões .

Com o crescimento dos aplicativos e o investimento digital contínuo em todas as áreas de negócios, há amplas oportunidades para melhorar a eficiência, desenvolver maior diferenciação e fortalecer o relacionamento com os clientes.

Mas também há desvantagens: uma coisa é criar um aplicativo, outra coisa completamente diferente é escalá-lo para atender às crescentes necessidades de um negócio digitalizado bem-sucedido e seu ecossistema.

Aqui está um exemplo simples: Lembra quando os aplicativos das seguradoras de automóveis permitiam que você simplesmente visse os detalhes da sua conta e pagasse sua fatura? Hoje em dia, muitos permitem que você tire fotos, envie reivindicações e gerencie o front-end do processo de reivindicações, incluindo interações com terceiros, como oficinas mecânicas.

Quando você começa a considerar a magnitude e a complexidade desse tipo de ambiente digital — o volume de APIs e microsserviços necessários para fazer esse ambiente funcionar perfeitamente e encantar os clientes — a magnitude e a complexidade do desafio de segurança do aplicativo começam a surgir. À medida que as empresas se modernizam e dobram os investimentos em novos investimentos digitais, os líderes de segurança estão lutando para descobrir como permanecer seguros e em conformidade.

Tanta coisa mudou... e é muito mais difícil garantir isso.

Nos últimos anos, vimos uma mudança na forma como os aplicativos são criados, implantados e gerenciados.

Os aplicativos de negócios já foram monolíticos: uma base de código única, exclusiva e bem protegida. Hoje em dia, os aplicativos são quebra-cabeças, construídos com partes modulares, como microsserviços e contêineres. Alguns aplicativos existem apenas como componentes efêmeros e sob demanda.

A computação empresarial costumava acontecer em data centers e talvez com um único provedor de nuvem. Hoje em dia, a maioria das organizações tem vários aplicativos em execução em várias nuvens. As organizações modernas têm o luxo de aproveitar vários provedores de nuvem, aplicando cargas de trabalho específicas a plataformas específicas que se destacam nessa função.

Os protocolos de comunicação já foram previsíveis e diretos. As equipes de TI e segurança puderam se concentrar no IP, garantindo que o roteamento, a segmentação e as portas estivessem todos em ordem e alinhados. As comunicações contemporâneas estão ocorrendo no nível da API (entre e até mesmo dentro dos aplicativos), um fenômeno que a maioria das estratégias de segurança das organizações ainda não abordou.

Enquanto isso, aplicativos e infraestrutura legados ainda existem. Em muitos casos, eles continuam sendo essenciais à missão e ainda precisam ser cuidadosamente mantidos e protegidos. Na verdade, a maioria das empresas atualmente opera aplicativos antigos e modernos em ambientes híbridos e multinuvem, mas todas as empresas desejam que suas políticas de segurança sejam aplicadas universalmente .

Um caso em questão: Log4j

Quando a vulnerabilidade do Apache Log4j/Log4Shell começou a ganhar as manchetes durante as férias de inverno de 2021, muitos presumiram que as equipes de TI e SecOps começariam uma corrida louca para corrigir e responder. Esperava-se que o exercício durasse algumas semanas, ou talvez até meses (como aconteceu tantas vezes antes), e a história acabaria desaparecendo.

No entanto, logo ficou claro que muitas organizações estavam tendo dificuldades para determinar onde ou se o utilitário estava presente em sua pilha de tecnologia (ou na de seus fornecedores e parceiros de dados). Hoje, os exploits do Log4j persistem e os ataques continuam acontecendo. Na verdade, os EUA O Conselho de Revisão de Segurança Cibernética (CSRB) do Departamento de Segurança Interna concluiu recentemente que a vulnerabilidade do Apache Log4j pode continuar sendo um risco significativo para as organizações pela próxima década ou mais .

Isso nos leva a pensar se o Log4j não é apenas um caso isolado, um evento que acontece uma vez a cada geração? Ou é indicativo de que mais incidentes como o Log4j estão por vir? Se sim, que lições as organizações e os fornecedores devem aplicar ao olhar para o futuro?

A complexidade ainda é o inimigo

Se o ditado de que “a complexidade é inimiga da segurança” ainda for verdadeiro, então hoje o inimigo está indo muito bem. À medida que as empresas tentam proteger mais aplicativos e APIs em ambientes e plataformas cada vez mais díspares, há mais ferramentas e interfaces necessárias para monitorá-los, deixando os profissionais de segurança com dificuldades para acompanhar. O mesmo trabalho agora leva mais tempo e gasta mais recursos, com risco potencialmente maior de erro humano.

E se apenas atender às necessidades de segurança interna não fosse suficiente, há as demandas iminentes de reguladores, auditorias e supervisão de parceiros de negócios, que criam um cenário de privacidade e conformidade de dados em constante evolução e cada vez mais difícil.

Como a F5 pode ajudar

A principal estratégia de segurança da F5 — Protegendo aplicativos e APIs em todos os lugares — tem como objetivo ajudar organizações digitalizadas a proteger aplicativos e APIs contra todo o espectro de ameaças cibernéticas e fraudes digitais.

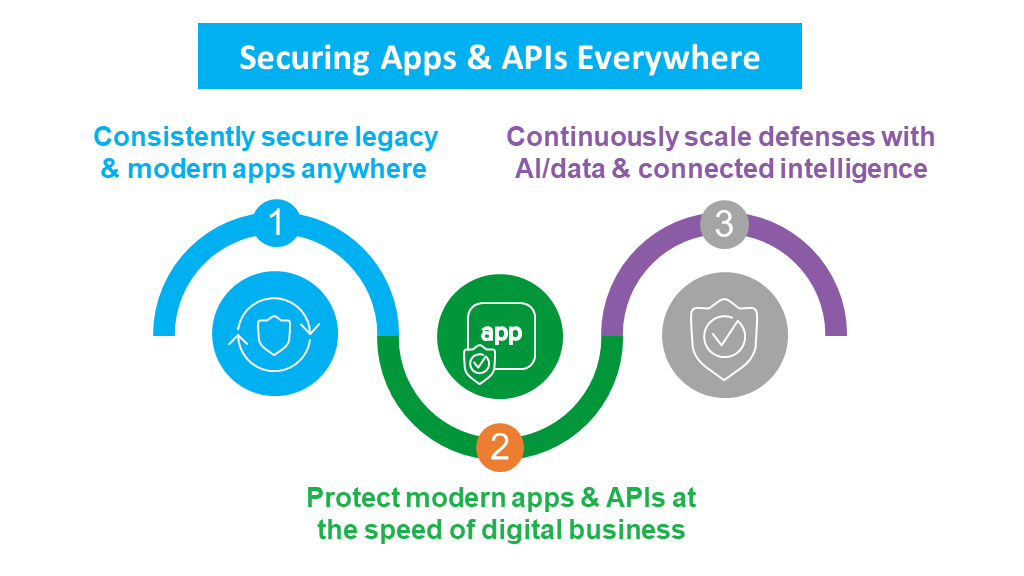

Nosso foco está resumido nestes três pilares:

1. Proteja consistentemente aplicativos antigos e modernos... onde quer que estejam. Na nuvem, no data center ou na borda, você precisa de políticas e controle consistentes em todos os aspectos. O F5 oferece uma estrutura para segurança de aplicativos que elimina silos e conecta arquiteturas de aplicativos legados e modernos.

Você ganha flexibilidade para implantar aplicativos onde for necessário (sem as restrições ou inconsistências que normalmente ocorrem em ambientes distribuídos) com políticas e aplicações consistentes.

2. Proteja aplicativos modernos e suas APIs na velocidade dos negócios digitais. À medida que aplicativos e APIs são desenvolvidos e implantados em ambientes DevOps dinâmicos e ágeis, a F5 pode ajudar a garantir que os controles adequados sejam implantados, monitorados e adaptados automaticamente, independentemente de quando o pessoal possa pensar em "adicionar" segurança.

Suas equipes podem obter ciclos de desenvolvimento mais rápidos, proteção mais forte e conformidade simplificada para novos aplicativos e projetos de digitalização, bem como detecção e correção de ameaças em tempo real para cargas de trabalho e infraestrutura nativas da nuvem.

As equipes de segurança ganham tranquilidade sabendo que, à medida que as equipes de DevOps otimizam e atualizam os aplicativos cada vez mais rápido, sua política de segurança avaliada quanto aos riscos sempre permanece em vigor.

3. Escale continuamente as defesas com IA/dados e inteligência conectada. O alcance da visibilidade do F5 é único porque podemos ver as transações e interações dos clientes com os aplicativos, as funções dos próprios aplicativos e a infraestrutura na qual eles residem e se comunicam.

A coleta massiva de dados da F5 com IA + contexto humano e supervisão juntos ajudam a determinar o melhor curso de ação sempre que anomalias, vulnerabilidades e explorações são descobertas. Você pode dimensionar suas defesas e, ao mesmo tempo, turbinar a produtividade por meio de menos falsos positivos.

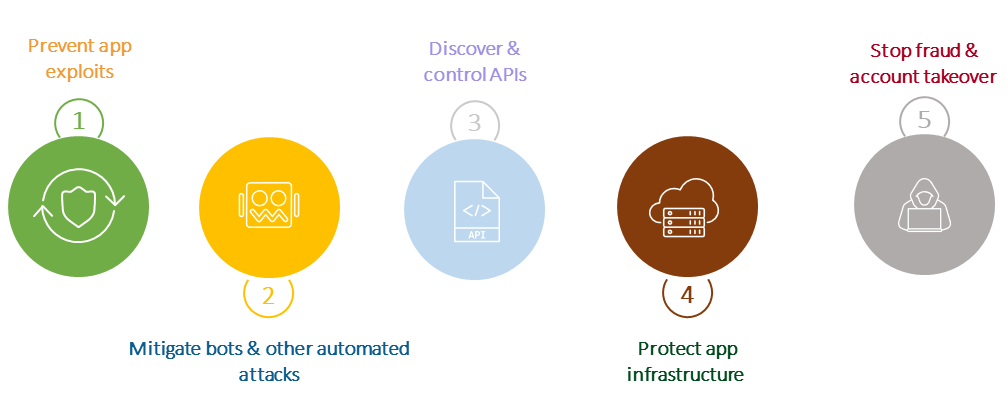

Na prática, os produtos e serviços da F5 ajudam organizações em todo o mundo a evitar explorações ativas de seus aplicativos. Nós mitigamos bots, o OWASP Top 10 e muitos outros tipos de ataques. Nós descobrimos e controlamos APIs. Protegemos a infraestrutura do aplicativo subjacente. E ajudamos a impedir fraudes e apropriações maliciosas de contas de clientes finais. Resumindo, temos uma variedade de casos de uso que podemos ajudar você a abordar e proteger.

Nas próximas semanas, comunicaremos e compartilharemos mais sobre como entregamos esses casos de uso, os benefícios que nossos clientes estão percebendo e por que acreditamos que proteger seus aplicativos e APIs será obrigatório à medida que o mundo digital orientado a aplicativos evolui continuamente.