Automatice la seguridad con F5 NGINX App Protect y F5 NGINX Plus para reducir el costo de las infracciones

Tal vez le sorprenda saber que el dinero que gasta en mejorar su postura de seguridad con automatización e inteligencia artificial (IA) termina ahorrándole cantidades mucho mayores de dinero. En su Informe sobre el costo de una violación de datos 2021 , el equipo de seguridad de IBM revela que una violación de seguridad le cuesta a las organizaciones sin automatización de seguridad e IA un enorme 80% más en promedio que a las organizaciones con automatización e IA completamente implementadas: $6,71 millones versus $2,90 millones , una diferencia de $3,81 millones . Al priorizar la automatización de la seguridad y la IA, las organizaciones pueden identificar y contener una violación más rápidamente, ahorrando dinero y tiempo.

(Fuente: Informe sobre el coste de una filtración de datos (2021 )

Sin embargo, a medida que integra la seguridad en su flujo de trabajo de CI/CD, es importante no sobrecargar sus herramientas. Cuanto menos veces inspecciones el tráfico, menos latencia introducirás. El corolario empresarial es que la complejidad técnica es el enemigo de la agilidad.

En F5 NGINX, ofrecemos una plataforma de seguridad única por su integración perfecta y su capacidad para ayudar a los equipos a “ desplazar la seguridad hacia la izquierda ” durante el ciclo de vida del desarrollo de software. Cuando las organizaciones integran “seguridad como código” en su flujo de trabajo de CI/CD, habilitan la automatización de la seguridad y la IA, lo que genera los enormes ahorros descritos por IBM. Con seguridad incorporada en cada etapa del desarrollo de aplicación y API, los archivos de configuración y política de seguridad se consumen como código y su equipo de SecOps puede crear y mantener una política de seguridad declarativa para que DevOps la use al crear aplicaciones. Estas mismas políticas se pueden aplicar repetidamente a nuevas aplicaciones, automatizando así su seguridad en el proceso de CI/CD.

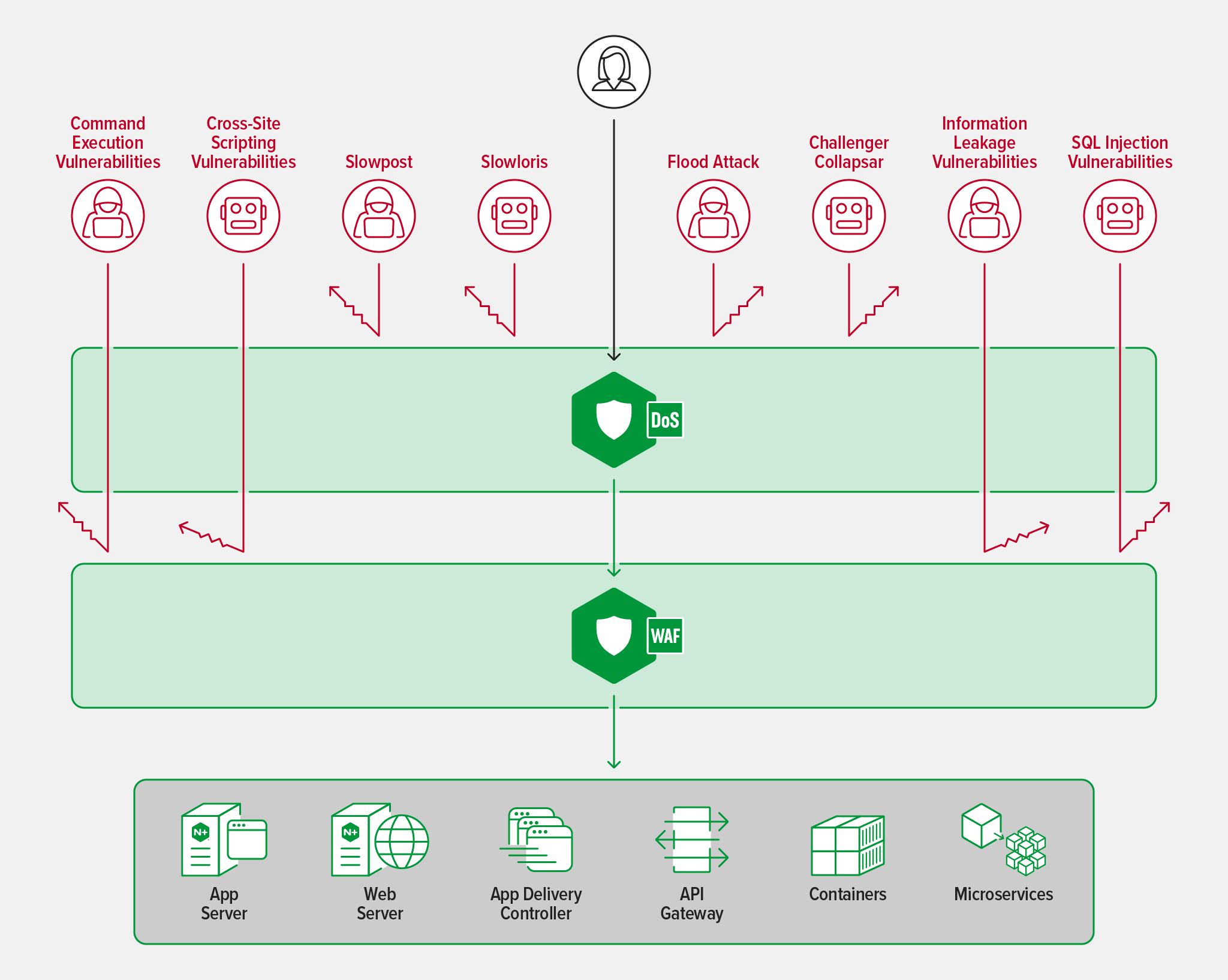

Pelemos la cebolla y observemos tres fases del procesamiento del tráfico en las que F5 NGINX App Protect y F5 NGINX Plus le ayudan a automatizar las protecciones de seguridad:

- Fase 1 : F5 NGINX App Protect DoS detecta y defiende contra ataques de denegación de servicio (DoS)

- Fase 2 : F5 NGINX App Protect WAF protege contra los 10 principales ataques de OWASP y bots maliciosos

- Fase 3 : F5 NGINX Plus autentica clientes de aplicaciones y API y aplica requisitos de autorización mediante funciones nativas e integraciones con soluciones de inicio de sesión único (SSO) de terceros.

Esta solución de seguridad de tres partes le permite ahorrar dinero de dos maneras, especialmente en un entorno de nube pública:

- Solo el tráfico legítimo llega a sus aplicaciones porque NGINX App Protect DoS filtra el tráfico de los ataques DoS y luego NGINX App Protect WAF elimina múltiples vectores de ataque como el OWASP Top 10 .

- El diseño altamente eficiente e impulsado por eventos de NGINX Plus significa que puede procesar una gran cantidad de solicitudes por segundo con un bajo consumo de CPU. Procesar únicamente el tráfico legítimo de aplicación en una plataforma altamente eficiente requiere significativamente menos recursos computacionales, lo que le ahorra tiempo y dinero y garantiza protección contra múltiples vectores de ataque sin saturar sus herramientas.

Si actualmente utiliza F5 BIG-IP Advanced WAF para proteger las aplicaciones que se ejecutan en su centro de datos, es sencillo agregar NGINX Plus como un controlador de ingreso para Kubernetes con NGINX App Protect Dos y WAF como una solución integral para escalar y proteger sus aplicaciones modernas y orquestar aplicaciones de Kubernetes en la nube. Con el enfoque de seguridad como código de F5, puede definir controles de políticas de infraestructura y seguridad como código a través de una API declarativa o definiciones declarativas con formato JSON en un archivo, y también puede convertir archivos XML de BIG-IP en archivos JSON. Sus políticas (los controles de seguridad corporativos estándar que posee y mantiene SecOps) pueden residir en un repositorio de código desde el cual se obtienen y se integran en su canal de desarrollo como cualquier otro fragmento de código. Este enfoque ayuda a DevOps y SecOps a superar las brechas operativas y llevar las aplicaciones al mercado más rápidamente, con menor costo y mejor seguridad.

F5 incorpora la construcción y la creación de políticas WAF en el proceso de desarrollo, una parte importante del “desplazamiento de la seguridad hacia la izquierda” en el proceso de desarrollo de aplicación y la automatización de la implementación de aplicación .

Las herramientas de visibilidad en BIG‑IP y NGINX se complementan entre sí y permiten a SecOps integrar procesos de automatización en las primeras etapas del ciclo de vida de DevOps. BIG‑IP permite a los equipos convertir archivos XML en archivos JSON utilizados por NGINX para mantener sus políticas de seguridad consistentes. NGINX permite a los equipos optimizar las aplicaciones ya existentes y, al mismo tiempo, brindar automatización de seguridad de aplicaciones modernas para ayudar a compensar futuras infracciones y el costo de esos posibles ataques.

Fase 1: NGINX App Protect DoS protege contra ataques DoS

La primera parada en nuestro viaje hacia la gestión segura del tráfico es eliminar los ataques de denegación de servicio (DoS) . Poner fin a este abuso desde el principio es una primera línea de defensa necesaria.

Hemos observado anteriormente que los atacantes están cambiando cada vez más los ataques volumétricos tradicionales por el uso de solicitudes HTTP y HTTPS o llamadas API para atacar en la capa 7. ¿Por qué?Están siguiendo el camino de menor resistencia. Los ingenieros de infraestructura han pasado años construyendo defensas efectivas contra ataques de capa 3 y capa 4, haciéndolos más fáciles de bloquear y menos propensos a tener éxito. Los ataques de capa 7 pueden eludir estas defensas tradicionales.

No todos los ataques DoS son volumétricos. Los ataques diseñados para consumir recursos del servidor a través de métodos “lentos y lentos” como Slow POST o Slowloris pueden ocultarse fácilmente en el tráfico legítimo. Y aunque los marcos de llamada a procedimientos remotos HTTP/2 de código abierto como gRPC proporcionan la velocidad y la flexibilidad necesarias para las aplicaciones modernas, su naturaleza abierta las hace potencialmente más vulnerables a ataques DoS que los protocolos propietarios.

A diferencia de las protecciones DoS tradicionales, NGINX App Protect DoS detecta los ataques actuales aprovechando el análisis automatizado del comportamiento del usuario y del sitio, controles de estado proactivos y configuración sin intervención. Es una solución de baja latencia para detener ataques comunes, incluidas las inundaciones HTTP GET , las inundaciones HTTP POST , Slowloris, Slow read y Slow POST .

Para combatir estos ataques, los equipos de SecOps y DevOps necesitan integrar la automatización de “seguridad como código” en su flujo de trabajo de CI/CD, como parte de la mentalidad de cambio a la izquierda. NGINX App Protect DoS permite esto. Protege aplicaciones y API distribuidas y modernas con protección avanzada contra amenazas DoS y ayuda a alinear las prioridades a veces conflictivas de SecOps y DevOps al facilitar este modelo con un paquete de software liviano, un ciclo de retroalimentación de mitigación de amenazas continuo e integración con herramientas DevOps familiares a través de API RESTful.

NGINX App Protect DoS integra la tecnología de aprendizaje automático (ML) que el informe de IBM Security destaca como clave para lograr ahorros de costos significativos. Analiza el comportamiento del cliente y el estado de la aplicación para modelar patrones de tráfico normales, utiliza algoritmos únicos para crear un modelo estadístico dinámico que proporciona las protecciones más precisas e implementa firmas dinámicas para mitigar automáticamente los ataques. También mide continuamente la eficacia de la mitigación y se adapta a cambios de comportamiento o condiciones de salud. Estas características permiten que NGINX App Protect DoS bloquee ataques DoS donde cada solicitud de ataque parece completamente legal y un solo atacante podría incluso generar menos tráfico que el usuario legítimo promedio.

Protección de aplicaciones NGINX contra DoS y WAF

Fase 2: NGINX App Protect WAF protege contra los diez principales ataques de OWASP

Si bien la protección DoS claramente impide que el tráfico malicioso ingrese a su infraestructura, los ataques aún pueden atravesarla. Es por eso que necesita un firewall de aplicación web (WAF) para la siguiente fase de una defensa exitosa, donde se centra en el tráfico de actores maliciosos que está enmascarado como legítimo.

Ligero y de alto rendimiento, NGINX App Protect WAF proporciona una protección de seguridad integral que inspecciona las respuestas, aplica el cumplimiento del protocolo HTTP, detecta técnicas de evasión, enmascara números de tarjetas de crédito y otra información personal confidencial con Data Guard y verifica metacaracteres y tipos de archivos no permitidos, JSON y XML mal formados y parámetros confidenciales. También protege contra el Top 10 actualizado de OWASP :

-

Control de acceso roto

Fallos criptográficos

Inyección

Diseño inseguro

Mala configuración de seguridad

Componentes vulnerables y obsoletos

Fallos de identificación y autenticación

Fallas de integridad de software y datos

Fallas de registro y monitoreo de seguridad

Falsificación de solicitud del lado del servidor

No sorprende que los ciberataques contra las 10 principales vulnerabilidades de OWASP, como la inyección A03:2021, sigan siendo populares. En julio de 2021, el sitio de comercio electrónico de código abierto WooCommerce anunció que muchos de sus complementos eran vulnerables a la inyección SQL y que en ese momento se estaban produciendo varios ataques. Dado que las empresas y los clientes operan principalmente en línea, tiene sentido que los atacantes se centren en aplicaciones basadas en la web, que a menudo son complejas, están compuestas por microservicios y abarcan entornos distribuidos con muchas API que se comunican entre sí, lo que aumenta la cantidad de puntos finales vulnerables a la explotación.

Los ataques modernos también cambian y se adaptan rápidamente. Aquí es donde entra en juego la IA y por qué IBM destacó su importancia. Al igual que en NGINX App Protect DoS, el rico sistema ML en NGINX App Protect WAF facilita que los equipos de Platform Ops, DevOps y SecOps compartan tendencias y datos de ataques. Una nueva capacidad, la función de calificación de violaciones adaptativa , aprovechará aún más el aprendizaje automático al detectar cuándo cambia el comportamiento de una aplicación. Con esta capacidad de ML, NGINX App Protect WAF evalúa constantemente el comportamiento predictivo de cada aplicación. Con base en este aprendizaje, puede habilitar solicitudes de clientes que de otro modo estarían bloqueadas, reduciendo el puntaje de calificación de violación de una aplicación y reduciendo significativamente los falsos positivos para una mejor experiencia del usuario con menores costos de administración.

NGINX App Protect WAF también proporciona protección contra bots. Hoy en día, casi el 50% del tráfico de Internet proviene de bots . Al eliminar el tráfico malicioso conocido desde el principio, NGINX App Protect WAF puede bloquear rápidamente el tráfico de bots utilizando su base de datos de firmas de bots.

La introducción de WAF como una capa de seguridad en las primeras etapas de su flujo de trabajo de CI/CD ayuda a mitigar el riesgo de seguridad. Debido a que NGINX App Protect WAF es compatible con CI/CD, puede integrar y automatizar la seguridad como código en las primeras etapas del proceso de desarrollo de su aplicación . Con una concientización sobre la seguridad temprana y la colaboración adecuada entre los equipos, también se eliminan cuellos de botella como el riesgo de entrega. La protección contra ataques DoS y WAF en múltiples etapas crea muchos puntos de inspección, lo que brinda a los equipos de seguridad visibilidad sobre el uso de las aplicaciones y a los equipos de aplicaciones conocimiento sobre cómo se mantienen.

Fase 3: NGINX Plus autentica y autoriza clientes de aplicaciones y API

Incluso después de que NGINX App Protect Dos y NGINX App Protect WAF eliminen el tráfico malicioso, aún es necesario verificar que los clientes sean legítimos y estén autorizados para acceder a los recursos que solicitan. Ahí es donde entra en escena NGINX Plus , gestionando la autenticación y la autorización y luego enrutando las solicitudes a los servidores apropiados. Al implementar NGINX Plus como puerta de enlace de API , puede proporcionar un punto de entrada consistente para múltiples API y, nuevamente, simplificar su pila.

La autenticación y la autorización también se pueden automatizar con el inicio de sesión único (SSO) para permitir que los equipos de DevOps mantengan la agilidad deseada. NGINX Plus es compatible con OpenID Connect (OIDC), una capa de identidad sobre el protocolo OAuth 2.0 . En la documentación de NGINX, explicamos cómo usar OIDC para habilitar SSO para aplicaciones proxyizadas por NGINX Plus .

Dada su naturaleza abierta, las API son objetivos vulnerables. En su informe anual, Gartner Research predijo que las API se convertirían en el vector de ataque más común durante 2022, causando innumerables violaciones de datos para aplicaciones web empresariales. Esa predicción suena cierta a medida que avanzamos en 2022 y observamos que la superficie de ataque de API continúa creciendo en las organizaciones.

Incidentes de autenticación de API: El Informe de protección de aplicación de 2020 de F5 Labs destaca tres motivos comunes de incidentes de API:

- Sin autenticación en los puntos finales de la API

- Autenticación de API rota

- Autorización de API rota

Sin autenticación en los puntos finales de la API

Cuando se implementa la autenticación del tráfico de API, los clientes que prueban con éxito su identidad reciben un token de un proveedor de identidad confiable. Luego, el cliente presenta el token de acceso con cada solicitud HTTP. Antes de que la solicitud se pase a la aplicación, NGINX Plus garantiza la autenticación y autorización del cliente validando el token y extrayendo la identidad y otros datos (pertenencia al grupo, por ejemplo) codificados en el token. Suponiendo que el token está validado y el cliente está autorizado para acceder al recurso, la solicitud se pasa al servidor de aplicación . Hay varios métodos para lograr esta validación, pero OpenID Connect (construido sobre el protocolo OAuth 2.0) es una forma popular de habilitar la autenticación de terceros de solicitudes de API.

Sin embargo, muchas API del mercado no están protegidas en la capa de autenticación. En 2021, se reveló que la plataforma interactiva de fitness Peloton tenía una API con fugas . Un investigador de seguridad descubrió que era posible realizar solicitudes no autenticadas a la API de Peloton, recuperando fácilmente los datos del usuario sin necesidad de autenticación. Si bien Peloton corrigió el código antes de cualquier violación importante, este error resalta cómo un enfoque monolítico de la seguridad no considera la multiplicidad inherente de las estructuras de API y la consiguiente necesidad de agilidad para defenderlas.

Autenticación de API rota

Las API están diseñadas para conectar computadoras con otras, por lo que muchos equipos de DevOps asumen que los humanos no se comunican con el punto final de la API. Un ejemplo del informe de F5 Labs involucra a un investigador que encadenó varias solicitudes de API para obtener cientos de miles de dólares en créditos en una aplicación móvil. La aplicación generaba continuamente tokens diseñados para prevenir el abuso, pero no les fijaba fecha de caducidad, lo que permitía su uso repetido.

Si no valida correctamente los tokens de autenticación de API, los atacantes pueden explotar las vulnerabilidades de la API. Si este tipo de vulnerabilidad es descubierta por un actor malicioso, en lugar de un investigador, puede comprometer una empresa entera.

Autorización de API rota

Una autenticación de API fallida naturalmente conduce a una autorización de API dañada. Los informes de F5 Labs también describen un incidente en el que un error en el sistema operativo permitió solicitudes HTTP maliciosas a la API, lo que dio a los actores maliciosos un fácil acceso a los tokens de autorización. Una vez que los atacantes adquirieron este token de autorización, tuvieron permisos de administrador.

NGINX ofrece varios enfoques para proteger las API y autenticar clientes de API. Para obtener más información, consulte la documentación de listas de control de acceso basadas en direcciones IP (ACL), autenticación de certificado digital y autenticación básica HTTP . Además, NGINX Plus admite de forma nativa la validación de JSON Web Tokens (JWT) para la autenticación de API. Obtenga más información en Autenticación de clientes API con JWT y NGINX Plus en nuestro blog.

Empieza hoy

La automatización de la seguridad es responsabilidad de todos. Al priorizar la automatización de la seguridad, su organización puede crear aplicaciones más confiables, mitigar riesgos, reducir los gastos operativos y acelerar la velocidad de lanzamiento. Esto significa que sus microservicios, aplicaciones y API obtienen una seguridad ágil que es escalable y lo suficientemente rápida para seguir el ritmo de la competencia actual.

Esta estructura de seguridad de tres fases también ofrece el mejor flujo porque no desea saturar su WAF inspeccionando el tráfico de un ataque DoS ni desperdiciar recursos valiosos intentando autenticar y autorizar a actores maliciosos. Al eliminar de forma temprana los ataques que se identifican fácilmente, puede ahorrar tiempo y dinero y acelerar el rendimiento de su aplicación.

¿Estás listo para probar NGINX Plus y NGINX App Protect por ti mismo? Comience hoy una prueba gratuita de 30 días o contáctenos para analizar sus casos de uso .

"Esta publicación de blog puede hacer referencia a productos que ya no están disponibles o que ya no reciben soporte. Para obtener la información más actualizada sobre los productos y soluciones F5 NGINX disponibles, explore nuestra familia de productos NGINX . NGINX ahora es parte de F5. Todos los enlaces anteriores de NGINX.com redirigirán a contenido similar de NGINX en F5.com.