Cómo Threat Stack facilita la monitorización de Amazon EKS en AWS Fargate

Threat Stack ahora es F5 Distributed Cloud App Infrastructure Protection (AIP). Comience a utilizar Distributed Cloud AIP con su equipo hoy mismo .

Esta es una publicación de blog conjunta escrita por Amber Bennoui, gerente sénior de productos técnicos para UI y agente, y Sabin Thomas, vicepresidente de ingeniería de AppSec.

¿Qué es Fargate?

Lanzado por AWS en 2017, Fargate es un motor de cómputo sin servidor que implementa y ejecuta contenedores sin la necesidad de administrar servidores o clústeres de máquinas virtuales. Al eliminar la necesidad de administrar infraestructura adicional, Fargate ayuda a los equipos de operaciones y a los desarrolladores a centrarse en lo que hacen mejor, es decir, desarrollar e implementar código de aplicación .

Fargate le permite aprovisionar capacidad informática del tamaño adecuado y bajo demanda para contenedores en AWS, ECS y EKS. Threat Stack históricamente ha proporcionado visibilidad para ECS en Fargate, pero ahora está encantado de presentar las mismas capacidades para EKS en Fargate. Threat Stack es uno de los pocos proveedores de seguridad en la nube que cubre tanto EKS como ECS. Al proteger sus cargas de trabajo y, a su vez, buscar procesos maliciosos y actividad de red, nos protegemos activamente contra amenazas como la exfiltración de datos dentro de estos entornos. Esto se debe a que el agente Threat Stack permite el monitoreo de flujos de red de Este a Oeste y de Norte a Sur, lo que le permite obtener visibilidad completa de su entorno Fargate. En este blog, analizaremos exhaustivamente las detecciones que Threat Stack ofrece para Fargate EKS.

¿Por qué Amazon EKS en AWS Fargate?

Amazon EKS en Fargate es una excelente opción si ejecuta Kubernetes nativo y busca aliviar algunas de las cargas necesarias para mantener y administrar sus clústeres. Fargate admite todos los casos de uso de contenedores comunes que pueda utilizar, como aplicaciones de aprendizaje automático o aplicaciones de arquitectura de microservicios. Además, las aplicaciones que no requieren control total de su parte son excelentes candidatas para Fargate, ya que puede lanzar los contenedores sin tener que aprovisionar o administrar instancias EC2.

Dado que ejecutar EKS en Fargate requiere poco esfuerzo para mantener tanto Kubernetes como la infraestructura subyacente en su entorno, esta es una opción sólida para los gerentes que puedan estar a cargo de varios departamentos, como DevOps y Seguridad. Sin embargo, si bien ejecutar EKS en Fargate hace que parte de la carga de seguridad recaiga sobre AWS, no está cubierta en su totalidad. Esto se debe a que Fargate cambia el modelo de responsabilidad de seguridad compartida de la seguridad de la nube a la seguridad en la nube.

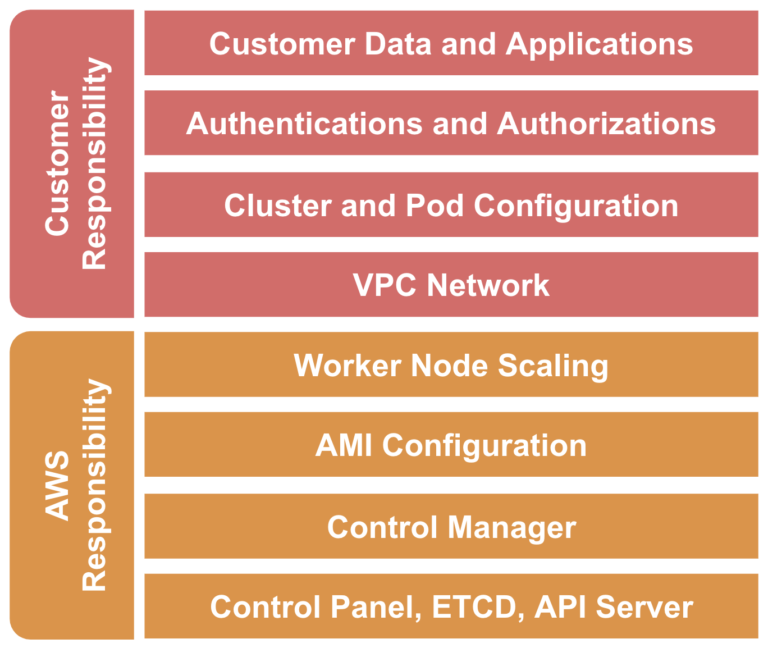

Como se ilustra a continuación, AWS asume la responsabilidad de proteger la infraestructura que ejecuta los servicios de AWS en la nube de AWS. Para Fargate EKS, AWS es responsable del plano de control de Kubernetes, incluidos los nodos del plano de control y la base de datos etcd.

Modelo de responsabilidad compartida de AWS Fargate EKS, que ilustra la responsabilidad del cliente y la de AWS.

Según AWS, “La seguridad y el cumplimiento son una responsabilidad compartida entre AWS y el cliente. Este modelo compartido puede ayudar a aliviar la carga operativa del cliente, ya que AWS opera, administra y controla los componentes desde el sistema operativo host y la capa de virtualización hasta la seguridad física de las instalaciones en las que opera el servicio”. Como resultado, Threat Stack consideró fundamental adaptar las funcionalidades de AWS teniendo en mente el modelo de responsabilidad compartida. Por lo tanto, la configuración de Threat Stack para obtener visibilidad completa de la configuración de la red y de los procesos de aplicación en Fargate EKS se puede lograr en minutos, cumpliendo con el lado del "cliente" del modelo de responsabilidad compartida.

Instalación y configuración

A continuación se muestra un proceso simple de tres pasos sobre cómo comenzar a ejecutar Threat Stack en una aplicación de muestra en EKS Fargate.

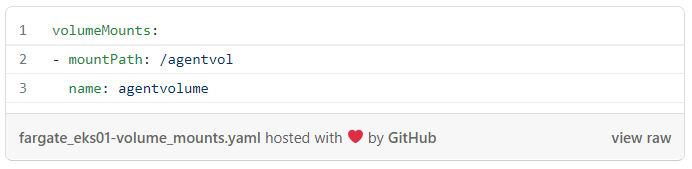

1.Primero montamos un volumen compartido en la implementación de Kubernetes al que pueden acceder tanto el contenedor de la aplicación como el contenedor de Threat Stack.

2.Luego actualizamos la implementación de Kubernetes existente aquí con un initContainer para permitir la instrumentación inicial del agente.

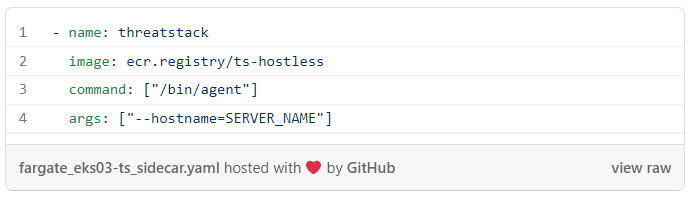

3.Por último, agregamos el sidecar Threat Stack que se ejecuta cuando se inicia el contenedor de la aplicación .

Utilice Threat Stack para supervisar de forma segura Amazon EKS en AWS Fargate

Una vez que el agente Threat Stack se haya implementado en su aplicación que se ejecuta en Fargate EKS, debería ver eventos que se completan en la plataforma Threat Stack, junto con la capacidad de aplicar reglas administradas de Threat Stack a estos eventos o crear reglas personalizadas.

Threat Stack proporciona monitoreo y detección en tiempo real para la siguiente actividad en su entorno Fargate EKS:

- Sesiones interactivas

- Binarios SSHD

- Intentos de exfiltración de datos

- Conexiones de red inesperadas

Los eventos de Threat Stack sacan a la luz un contexto importante a un alto nivel, lo que permite a los usuarios realizar investigaciones forenses rápidamente en torno a los procesos y a los metadatos de eventos de red, el período de tiempo y las cargas de trabajo específicas:

Vista de resumen de eventos del proceso Fargate.

Una descripción general del conjunto de reglas Fargate administrado por Threat Stack.

Los eventos de proceso o netflow de Fargate que coinciden con una regla personalizada o administrada de Threat Stack generan alertas procesables que permiten una visibilidad inmediata de su entorno.

Se detectó una alerta de Fargate de Threat Stack en la Vista de grupo.

La compatibilidad de Threat Stack con Amazon EKS en AWS Fargate estará disponible de forma general en agosto de 2021.

Threat Stack ahora es F5 Distributed Cloud App Infrastructure Protection (AIP). Comience a utilizar Distributed Cloud AIP con su equipo hoy mismo .