Die überraschende Wahrheit über die digitale Transformation: Container-Verwirrung

Dies ist der letzte Blog einer Reihe über die Herausforderungen, die sich aus der digitalen Transformation ergeben.

- Die überraschende Wahrheit über die digitale Transformation

- Die überraschende Wahrheit über die digitale Transformation: Wolkenchaos

- Die überraschende Wahrheit über die digitale Transformation: Sicherheitsüberspringen

- Die überraschende Wahrheit über die digitale Transformation: Skalennachteile

Container-Verwirrung.

Einer der Hauptzwecke von Containern und der Orchestrierung, die sie (wie uns gesagt wird) mühelos verwaltet, ist die effiziente Skalierung. Es gibt noch weitere, vor allem entwicklungsorientierte Vorteile, die für die Entscheidung zur Nutzung von Containern sprechen, aber aus der Perspektive von NetOps geht es um Skalierung und (fehlende) Sicherheit.

Herkömmliche Bereitstellungsarchitekturen funktionieren in Containerumgebungen nicht. Die Kommunikation ist unregelmäßig, dynamisch und unvorhersehbar. Die Kommunikationswege sind vielfältig und die Umgebung ist höchst volatil. Es sieht anders aus als jetzt und wird in zwei Minuten nicht aussehen, ganz zu schweigen von zehn.

Sie müssen den „Apps“ innerhalb der Containerumgebung jedoch weiterhin zentrale Netzwerk- und Sicherheitsdienste bereitstellen. Sie können darin weder Identitäts- noch Zugriffskontrollen einfügen und auch keine Zertifikate über variable Instanzen hinweg verwalten. Das Beenden von SSL in der App wird sowohl für Sie als auch für die Apps selbst zum Albtraum. Sogar App-Sicherheit wie Bot-Abwehr und OWASP-Top-Ten-Schutz werden problematisch, denn wo bringt man sie in eine so volatile Umgebung? Außerdem ist es nicht so, dass Sie jeden Dienst in einer Containerumgebung einer öffentlichen IP zuordnen. Sie benötigen einen sicheren eingehenden Pfad, um Anwendungsdienste bereitzustellen, ohne den Betrieb innerhalb der Umgebung zu beeinträchtigen.

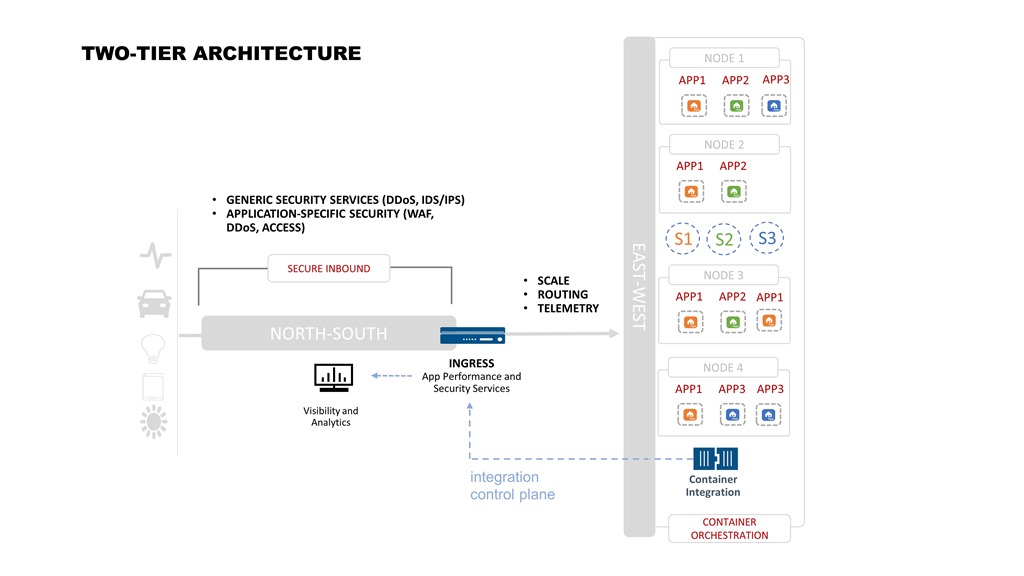

Glücklicherweise sind Apps, die als mehrere Microservices in einer Containerumgebung bereitgestellt werden, immer noch Apps (sogar APIs) und verfügen über einen „app-spezifischen“ Endpunkt, der die Möglichkeit bietet, einen sicheren eingehenden Pfad einzurichten, ohne die Containerumgebung zu beeinträchtigen. Dies ermöglicht eine zweigeteilte Netzwerkarchitektur, die auf traditionellen Prinzipien der Stabilität und Skalierung basiert und gleichzeitig moderne Ansätze zur softwarebasierten Skalierung von Containern nutzt. Diese zweistufige Architektur ermöglicht einen zuverlässigen, sicheren Endpunkt für den Übergang vom N-S-Backbone zu den E-W-Pfaden innerhalb einer Containerumgebung.

Zweischichtige Architektur

Eine zweistufige Architektur bietet die erforderliche Zuverlässigkeit und Sicherheit und unterstützt gleichzeitig die von containerisierten Apps geforderte Geschwindigkeit und Skalierbarkeit. Indem Sie das Container-Chaos einschränken, bewahren Sie den Überblick und isolieren die gemeinsam genutzte Infrastruktur von der in Container-Apps inhärenten Entropie. Dies hat den unbeabsichtigten Vorteil, dass eine Produktionspipeline mit variablen Änderungen unterstützt wird. Während sich die Apps in der Containerumgebung möglicherweise häufiger ändern, werden Änderungen an der Identitäts- und Zugriffskontrolle und anderen sicherheitsrelevanten Diensten wahrscheinlich seltener vorgenommen. Updates können unabhängig voneinander durchgeführt werden, sodass DevOps schneller vorankommen kann, ohne NetOps auf der N-S-Seite des „Hauses“ zu überfordern.

Der Eingangspunkt kann die anwendungsspezifischen Richtlinien (Leistung und einige Sicherheitsaspekte) verwalten, während der Rest des sicheren Eingangsnetzwerks sich um den Rest kümmert. Dadurch wird die Einbindung von Containern in Produktionsumgebungen, die Legacy-Apps ausführen, zu einem reibungsloseren und weniger schmerzhaften Prozess, da er am wenigsten Störungen verursacht.

Damit eine zweistufige Architektur funktioniert, muss man bedenken, dass der Ingress effektiv zur App wird. Oder zumindest zu ihrem virtuellen Äquivalent.

Auch wenn sich auf der anderen Seite der Container-„Wand“ hunderte Microservices befinden, ist der Ingress der strategische Kontrollpunkt, der Skalierbarkeit und Zugänglichkeit ermöglicht und Anwendungen vor externen Bedrohungen schützt. Nutzen Sie den Ingress, um die Dienste anzuwenden, die am besten gehandhabt werden, bevor der Datenverkehr in den volatilen, unsicheren Bereich der Containerwelt gelangt.

…Und damit schließen wir unsere Erkundung der überraschenden Wahrheit über die digitale Transformation ab. Es gibt noch viele andere Fallstricke und Hindernisse, die angegangen werden müssen, aber die vier, die in dieser Reihe behandelt werden – Cloud-Chaos, fehlende Sicherheit, unwirtschaftliche Skaleneffekte und Container-Verwirrung – sind wahrscheinlich die kritischsten von denen, die angegangen werden müssen.

Wenn Sie sich über die Auswirkungen der Veränderungen im Klaren sind, können Sie die Leistungsfähigkeit der Automatisierung, softwarebasierter Sicherheit und Skalierung sowie neuer Architekturen nutzen, um den Weg zum neuen Rechenzentrum erfolgreich zu meistern.