OWASP Top 10 2021 Infografik

Die OWASP Top 10:

Eine neue Welle des Risikos

EINFÜHRUNG

In der heutigen digitalen Wirtschaft, die auf modernen Apps und Architekturen, Multi-Cloud-Bereitstellungen und Drittanbieterintegrationen, einschließlich Software-Lieferketten und CI/CD-Pipelines, basiert, sind die Möglichkeiten für Angreifer explosionsartig gestiegen. Die OWASP Top 10 für 2021 befassen sich mit einer neuen Welle von Risiken und sind eine unverzichtbare Anleitung zur Verbesserung der Sicherheit bei der Anwendungsgestaltung und -implementierung.

Bedeutendstes Update seit 20 Jahren

Die OWASP Top 10 wurden erstmals im Jahr 2003 veröffentlicht und stellen einen breiten Konsens über die kritischsten Sicherheitsrisiken für Webanwendungen dar. 20 Jahre lang blieben die größten Risiken weitgehend unverändert – das Update 2021 bringt jedoch wesentliche Änderungen mit sich, die Anwendungsrisiken in drei Themenbereichen angehen:

Neukategorisierung des Risikos, um die Symptome den Grundursachen zuzuordnen

Neue Risikokategorien für moderne Anwendungsarchitekturen und -entwicklung

Ausnutzung von Sicherheitslücken und Missbrauch der Geschäftslogik

Was ist die Hauptursache für Verstöße?

Zugriffsangriffe

„Zugriffsangriffe, also Angriffe auf benutzerseitige Authentifizierungsoberflächen, waren die häufigste Ursache für Sicherheitsverletzungen.“1

— Anwendungsschutzbericht 2022: In Erwartung einer Exfiltration

Was ist neu für 2021

Hier sind die Schlüsselfaktoren, die das OWASP Top 10-Update beeinflusst haben:

2017

Fokus auf traditionelle Webanwendungen

Kleiner Datensatz (vorgeschriebene Teilmenge von 30 CWEs)

Verschiedene Risikofaktoren, technische/geschäftliche Auswirkungen

Injektion als größtes Risiko seit über 20 Jahren

2021

Umstellung auf moderne Architekturen

Datengetriebener Prozess mit 400 CWEs

Neukategorisiert anhand von Symptomen und Grundursachen

Eine neue Risikowelle: unsicheres Design und Implementierung

Die 10 größten Sicherheitsrisiken von OWASP 2021

A01

Defekte Zugangskontrolle

A02

Kryptografische Fehler

A03

Injektion

A04

Unsicheres Design

A05

Sicherheitsfehlkonfiguration

A6

Anfällige und veraltete Komponenten

A7

Identifizierungs- und Authentifizierungsfehler

A8

Software- und Datenintegritätsfehler

A9

Fehler bei der Sicherheitsprotokollierung und -überwachung

A10

Serverseitige Anforderungsfälschung (SSRF)

THEMA #1

Symptome auf Grundursachen ausgerichtet

Was hat sich geändert?

Die OWASP Top 10-Risiken entsprechen den Common Weakness Enumerations (CWEs), die häufig zu Exploits von Sicherheitslücken führen. Bei der bisherigen OWASP-Datenerfassung lag der Schwerpunkt jedoch auf einem vorgeschriebenen Satz von 30 CWEs, und in den vorherigen Listen wurde keine nennenswerte Unterscheidung zwischen CWEs getroffen, die Grundursachen darstellten, und eher symptomatischen Schwächen mit einer Vielzahl potenzieller Ursachen. Die Liste von 2021 spiegelt 400 CWEs wider und ermöglicht somit eine umfassendere Analyse.

2017: Symptom

A3:2017

Offenlegung sensibler Daten

A7:2017

Cross-Site-Scripting (XSS)

A4:2017

Externe XML-Entitäten (XXE)

A9:2017

Verwenden von Komponenten mit bekannten Sicherheitslücken

A8:2017

Unsichere Deserialisierung

A10:2017

Unzureichende Protokollierung und Überwachung

2021: Grundursache

A02:2021

Kryptografische Fehler

A03:2021

Injektion

A05:2021

Sicherheitsfehlkonfiguration

A06:2021

Anfällige und veraltete Komponenten

A08:2021

Software- und Datenintegritätsfehler

A09:2021

Fehler bei der Sicherheitsprotokollierung und -überwachung

Warum ist das wichtig?

Die Liste von 2021 ordnet die Symptome besser den zugrunde liegenden Ursachen zu, damit sich die Sicherheitsteams auf die Reduzierung der Risiken an der Quelle konzentrieren können.

Was ist die Hauptursache für Cloud-Sicherheitslücken?

Sicherheitsfehlkonfiguration

„Wir möchten, dass Sie tatsächlich über die Grundursachen nachdenken und darüber, was Sie dagegen tun können, anstatt zu versuchen, die Symptome mit Pflastern zu überdecken.“2

—Andrew van der Stock, Geschäftsführer, OWASP Foundation

THEMA #2

Neue Risikokategorien

Was hat sich geändert?

Drei neue Risikokategorien unterstreichen die Notwendigkeit, die Sicherheit bereits bei der Anwendungsentwicklung zu berücksichtigen und sie in den Software-Lebenszyklus zu integrieren.

A04: 2021

Unsicheres Design

Frage Nr. A08: 2021

Software- und Datenintegritätsfehler

A10: 2021

Serverseitige Anforderungsfälschung

Warum ist das wichtig?

Die kürzliche Veröffentlichung der Sicherheitslücke log4j2 wirft ein Schlaglicht auf die Bedeutung von Exploits in Open-Source-Software. Schwachstellen im Protokollierungsprogramm log4j2 lassen sich zwei der zehn wichtigsten Risikokategorien von OWASP zuordnen, und ein CVE mit realen Exploits macht es zu einem Dreifachangriff: Injektions-, Software- und Datenintegritätsfehler sowie anfällige und veraltete Komponenten.

Abbildung 1: Der Log4Shell-Exploit im Open-Source-Protokollierungsprogramm Apache Log4j2 ist ein Beispiel für einen Angriff, der mehrere Risikokategorien umfasst. Es ermöglicht die Ausführung von beliebigem Code, der von LDAP-Servern geladen wird, wenn die Ersetzung der Nachrichtensuche aktiviert ist.

„Auch ein sicheres Design kann Implementierungsfehler aufweisen, die zu Schwachstellen führen, die ausgenutzt werden können.“

—OWASP Top 10 für 2021

THEMA #3

Schutz für moderne Apps und Architekturen

Was hat sich geändert?

Anwendungsarchitekturen haben sich durch Cloud-Bereitstellungen, Containerisierung, mobile Apps und eine Verbreitung von APIs und Drittanbieterintegrationen weiterentwickelt. Anmeldeseiten, Einkaufswagen und andere Geschäftslogiken stellen keine Mängel dar, sind jedoch grundsätzlich anfällig für Missbrauch. Die OWASP Top 10 für 2021 bieten Orientierung für proaktive und präventive Sicherheit in dieser neuen Weltordnung.

Warum ist das wichtig?

Sicherheit muss in den gesamten Anwendungsentwicklungsprozess integriert werden, einschließlich sicherer CI/CD-Pipelines, Komponenteninventaren, Bedrohungsmodellierung und solidem Risikomanagement. Die neuesten OWASP Top 10 bieten eine Ressource für Sicherheits- und AppDev/DevOps-Experten, die daran arbeiten, die Sicherheit weiter nach links in die grundlegenden Designprinzipien zu verlagern.

1 F5 2022-Bericht zum Anwendungsschutz.

2 Van der Stock, Andrew, OWASP Top 10 , YouTube. 8. Oktober 2021.

Mehr entdecken

BERICHT

F5 Labs-Bericht zum Anwendungsschutz 2022

Verstehen Sie, wie sich die Bedrohungen im letzten Jahr entwickelt haben und wie die Sicherheitsvorkehrungen optimiert werden können, um die neuesten Angriffe abzuwehren.

E-BOOK

Die OWASP Top 10 2021: Die neue Risikowelle

Erfahren Sie, wie Sie die OWASP Top 10 als Grundlage für eine sicherere Entwicklung und bessere Anwendungssicherheit nutzen können.

WEBINAR

Die OWASP Top 10 2021: Die neue Risikoordnung

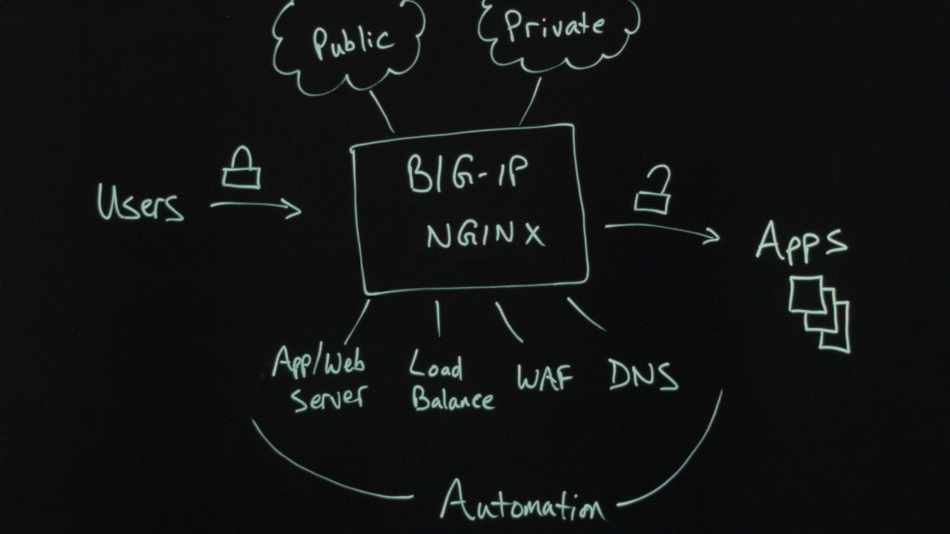

Sehen Sie, was sich in den OWASP Top 10 geändert hat und wie Lösungen wie F5 Distributed Cloud WAAP diese Risiken mindern.

Lösungssimulator

F5 Distributed Cloud Web App und API-Schutz (WAAP)

Entdecken Sie eine interaktive Demo des ganzheitlichen As-a-Service-Schutzes für Anwendungen – wo auch immer sie ausgeführt werden.

VIDEO

2021 OWASP Top 10 Lightboard-Unterrichtsvideoserie

Erhalten Sie eine detaillierte Aufschlüsselung der neuen OWASP Top 10-Sicherheitsrisiken für Webanwendungen.