Apps und APIs überall sichern: Warum und wie

F5 unterstützt Unternehmen bei der Digitalisierung aller Aspekte ihrer Betriebsabläufe durch den Einsatz adaptiver Anwendungen, um Kunden besser zu bedienen und durch innovative Produkte und Dienstleistungen eine höhere Produktivität zu erreichen. Aber diese Anwendungen – wie sie erstellt werden, auf welchen Infrastrukturen sie laufen und welche Daten sie antreiben – entwickeln sich ständig weiter, passen sich an und verändern sich. Dadurch werden zahlreiche neue potenzielle Schwachstellen geöffnet, Ihre Angriffsfläche vergrößert und es ergeben sich neue Sicherheitsanforderungen, bei deren Lösung Ihre Teams Unterstützung benötigen.

Da wir bei F5 adaptive Anwendungen für den Erfolg unserer Kunden ermöglichen, müssen wir Apps und APIs überall sichern . Dies ist grundlegend für die Anwendungssicherheitsstrategie von F5 (und der Schwerpunkt dieses Blogs).

Mehr Apps = komplexere Sicherheit

Bis zum Ende des Jahrzehnts wird allein der Markt für mobile Anwendungen um fast 175 % wachsen, von 206,7 Milliarden Dollar im Jahr 2022 auf 565,4 Milliarden Dollar (USD ).

Das Wachstum bei Apps und die anhaltenden digitalen Investitionen in allen Geschäftsbereichen bieten zahlreiche Möglichkeiten zur Verbesserung der Effizienz, zur Entwicklung einer stärkeren Differenzierung und zur Stärkung der Kundenbeziehungen.

Es gibt jedoch auch Nachteile: Eine App zu erstellen ist eine Sache, sie so zu skalieren, dass sie den wachsenden Anforderungen eines erfolgreichen digitalisierten Unternehmens und seines Ökosystems gerecht wird, ist eine ganz andere.

Hier ist ein einfaches Beispiel: Erinnern Sie sich noch an die Zeit, als Sie über die Apps der Autoversicherungen einfach Ihre Kontodaten einsehen und Ihre Rechnung bezahlen konnten? Heute können Sie in vielen Fällen Fotos aufnehmen, Ansprüche geltend machen und den Front-End-Prozess des Anspruchsprozesses verwalten, einschließlich der Interaktion mit Drittparteien wie Reparaturwerkstätten.

Wenn man beginnt, das Ausmaß und die Komplexität dieser Art digitaler Umgebung zu bedenken – die Menge an APIs und Mikrodiensten, die erforderlich sind, damit diese Umgebung reibungslos funktioniert und die Kunden begeistert –, wird das Ausmaß und die Komplexität der Herausforderungen hinsichtlich der App-Sicherheit deutlich. Während Unternehmen modernisieren und ihre Investitionen in die Digitalisierung verdoppeln, stehen Sicherheitsverantwortliche vor der Frage, wie sie ihre Sicherheit und Konformität gewährleisten können.

Es hat sich so viel geändert … und es ist so viel schwieriger, dies zu sichern.

In den letzten Jahren haben wir einen Wandel in der Erstellung, Bereitstellung und Verwaltung von Apps erlebt.

Früher waren Business-Apps monolithisch – eine einzige, einzigartige und gut geschützte Codebasis. Heutzutage sind Apps Puzzles, die aus modularen Teilen wie Microservices und Containern bestehen. Einige Apps existieren nur als flüchtige On-Demand-Komponenten.

Unternehmensbezogene Datenverarbeitung erfolgte früher in Rechenzentren und möglicherweise bei einem Cloud-Anbieter. Heutzutage betreiben die meisten Organisationen mehrere Apps in mehreren Clouds. Moderne Organisationen haben den Luxus, die Dienste mehrerer Cloud-Anbieter nutzen zu können und bestimmte Workloads auf bestimmte Plattformen anzuwenden, die sich für diese Funktion besonders gut eignen.

Kommunikationsprotokolle waren einst vorhersehbar und unkompliziert. IT- und Sicherheitsteams konnten sich auf IP konzentrieren und sicherstellen, dass Routing, Segmentierung und Ports in Ordnung und aufeinander abgestimmt waren. Moderne Kommunikation findet auf API-Ebene statt (über Apps hinweg und sogar innerhalb von Apps), ein Phänomen, das in den Sicherheitsstrategien der meisten Organisationen noch nicht einmal berücksichtigt wurde.

Gleichzeitig sind ältere Apps und Infrastrukturen weiterhin vorhanden. In vielen Fällen bleiben sie unternehmenskritisch und müssen weiterhin sorgfältig gewartet und gesichert werden. Tatsächlich betreiben die meisten Unternehmen derzeit sowohl veraltete als auch moderne Apps in hybriden Multi-Cloud-Umgebungen und dennoch möchte jedes Unternehmen eine flächendeckende Anwendung seiner Sicherheitsrichtlinien.

Ein typisches Beispiel: Log4j

Als die Apache Log4j/Log4Shell-Sicherheitslücke während der Winterferien 2021 Schlagzeilen machte, gingen viele davon aus, dass die IT- und SecOps-Teams wild darum kämpfen würden, Patches und Reaktionen bereitzustellen. Man ging davon aus, dass die Übung einige Wochen oder vielleicht sogar Monate dauern würde (wie es schon so oft zuvor geschehen war), und dass die Geschichte irgendwann in der Versenkung verschwinden würde.

Es stellte sich jedoch bald heraus, dass es vielen Unternehmen schwer fiel, auch nur festzustellen, ob und wo das Dienstprogramm in ihrem Technologie-Stack (oder in dem ihrer Lieferanten und Datenpartner) vorhanden war. Auch heute noch gibt es immer noch Log4j-Exploits und die Angriffe gehen weiter. Tatsächlich, die USA Das Cyber Safety Review Board (CSRB) des Heimatschutzministeriums kam kürzlich zu dem Schluss, dass die Apache Log4j-Sicherheitslücke für Unternehmen noch im nächsten Jahrzehnt oder länger ein erhebliches Risiko darstellen könnte.

Man fragt sich, ob Log4j nur ein Ausreißer ist, ein einmaliges Ereignis? Oder ist es ein Hinweis darauf, dass es in Zukunft weitere Vorfälle wie bei Log4j geben wird? Wenn ja, welche Lehren sollten Organisationen und Anbieter für die Zukunft ziehen?

Komplexität ist immer noch der Feind

Wenn die Weisheit „Komplexität ist der Feind der Sicherheit“ weiterhin gilt, hat dieser Feind heute deutlich Oberhand. Weil Sie immer mehr Apps und APIs in immer vielfältigeren Umgebungen und Plattformen absichern müssen, braucht es immer mehr Tools und Schnittstellen, um den Überblick zu behalten – und Sie als Sicherheitsexperte sind unter zunehmendem Druck. Ihr Aufgabenaufwand ist gestiegen, Sie investieren mehr Zeit und Ressourcen und laufen dabei Gefahr, Fehler durch menschliches Versagen zu riskieren.

Und als ob die bloße Erfüllung interner Sicherheitsanforderungen nicht schon genug wäre, drohen auch noch die Anforderungen von Regulierungsbehörden, Prüfungen und der Aufsicht durch Geschäftspartner, die zu einer sich ständig weiterentwickelnden und zunehmend schwierigeren Landschaft hinsichtlich Datenschutz und Compliance führen.

Wie F5 helfen kann

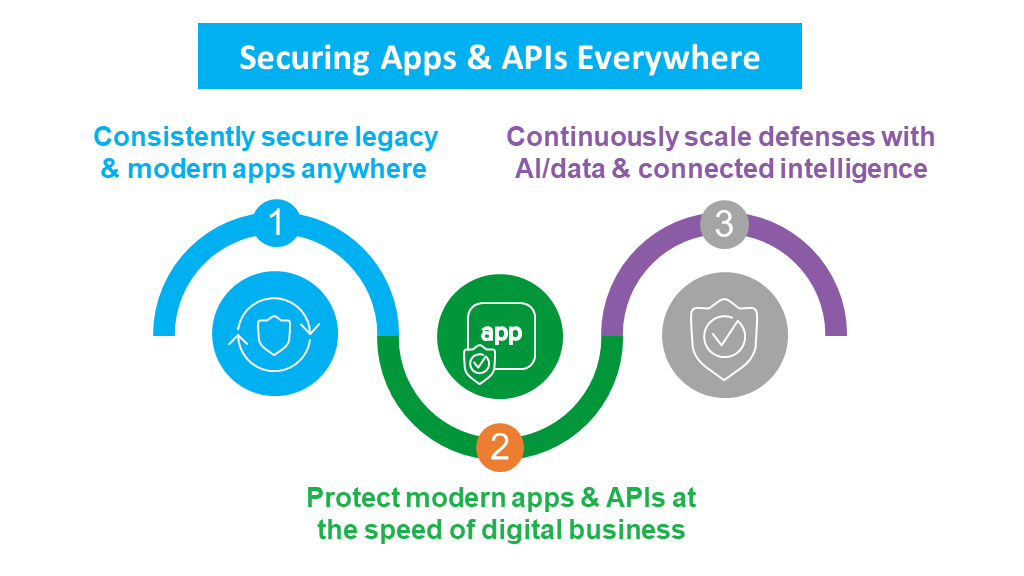

Die zentrale Sicherheitsstrategie von F5 – Securing Apps & APIs Everywhere – zielt darauf ab, digitalisierten Organisationen dabei zu helfen, Apps und APIs vor dem gesamten Spektrum von Cyber-Bedrohungen und digitalem Betrug zu schützen.

Unser Fokus lässt sich in diesen drei Säulen zusammenfassen:

1. Sichern Sie sowohl ältere als auch moderne Apps konsequent ab … wo auch immer sie sich befinden. In der Cloud, im Rechenzentrum oder am Edge benötigen Sie durchgängig einheitliche Richtlinien und Kontrolle. F5 bietet eine Struktur für Anwendungssicherheit, die Silos aufbricht und eine Brücke zwischen veralteten und modernen App-Architekturen schlägt.

Sie erhalten die Flexibilität, Apps überall dort bereitzustellen, wo Sie sie benötigen (ohne die Einschränkungen oder Inkonsistenzen, die normalerweise mit verteilten Umgebungen einhergehen) und zwar mit konsistenten Richtlinien und deren Durchsetzung.

2. Schützen Sie moderne Apps und ihre APIs mit der Geschwindigkeit des digitalen Geschäfts. Da Apps und APIs in dynamischen, agilen DevOps-Umgebungen entwickelt und bereitgestellt werden, kann F5 dazu beitragen, dass die richtigen Kontrollen automatisch bereitgestellt, überwacht und angepasst werden, unabhängig davon, wann das Personal andernfalls auf die Idee kommen würde, Sicherheit „hinzuzufügen“.

Ihre Teams können schnellere Entwicklungszyklen, stärkeren Schutz und vereinfachte Compliance für neue Apps und Digitalisierungsprojekte sowie Bedrohungserkennung und -behebung in Echtzeit für Cloud-native Workloads und Infrastrukturen erreichen.

Sicherheitsteams können beruhigt sein, da sie wissen, dass ihre auf Risiken basierende Sicherheitsrichtlinie stets in Kraft bleibt, auch wenn DevOps-Teams Apps immer schneller optimieren und aktualisieren.

3. Skalieren Sie die Abwehr kontinuierlich mit KI/Daten und vernetzter Intelligenz. Der Einblickumfang von F5 ist einzigartig, da wir die Transaktionen und Interaktionen der Kunden mit Apps, die Funktionen der Apps selbst und die Infrastruktur, auf der sie gespeichert sind und über die sie kommunizieren, sehen können.

Die umfangreiche Datenerfassung von F5 in Kombination mit KI und menschlichem Kontext und Aufsicht trägt dazu bei, jedes Mal, wenn Anomalien, Schwachstellen und Exploits aufgedeckt werden, die beste Vorgehensweise zu bestimmen. Sie können Ihre Abwehrmaßnahmen skalieren und gleichzeitig die Produktivität durch weniger Fehlalarme steigern.

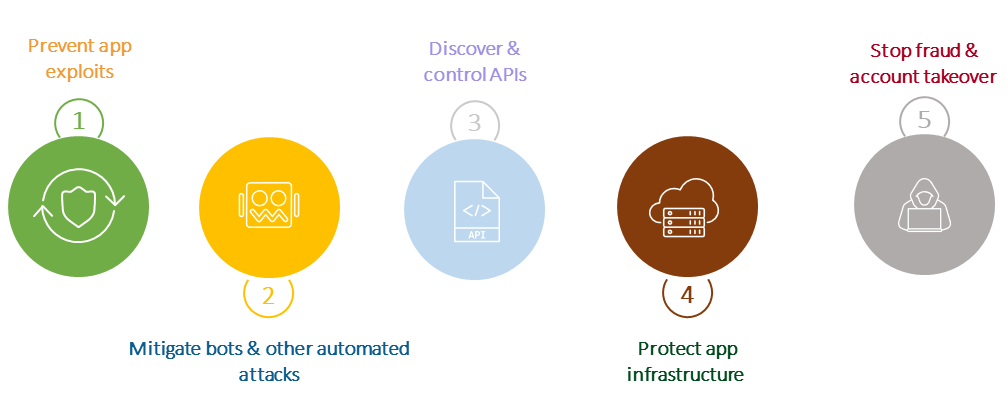

In der Praxis helfen die Produkte und Dienste von F5 Organisationen auf der ganzen Welt, die aktive Ausnutzung ihrer Apps zu verhindern. Wir mildern Bots, die OWASP Top 10 und viele andere Arten von Angriffen. Wir entdecken und kontrollieren APIs. Wir schützen die zugrunde liegende Anwendungsinfrastruktur. Und wir helfen, Betrug und böswillige Übernahmen von Endkundenkonten zu verhindern. Kurz gesagt: Wir können Ihnen bei der Lösung und dem Schutz einer Vielzahl von Anwendungsfällen helfen.

In den kommenden Wochen werden wir Sie ausführlicher darüber informieren, wie wir diese Anwendungsfälle umsetzen, welche Vorteile sich für unsere Kunden ergeben und warum wir davon überzeugt sind, dass die Sicherung Ihrer Apps und APIs angesichts der kontinuierlichen Weiterentwicklung der app-gesteuerten digitalen Welt unerlässlich sein wird.