Einführung der Threat Stack-Unterstützung für AWS Fargate

Threat Stack heißt jetzt F5 Distributed Cloud App Infrastructure Protection (AIP). Beginnen Sie noch heute damit, Distributed Cloud AIP mit Ihrem Team zu verwenden.

Während Kunden neue Formen verwalteter Containerarchitekturen bewerten und entwerfen, steht Threat Stack zur Verfügung, um einen detaillierten Einblick in laufende Systeme zu bieten, der erweiterte Anwendungsfälle im Bereich Compliance und Bedrohungssuche beschleunigen kann. Heute stellen wir die allgemeine Verfügbarkeit von Threat Stack Container Security Monitoring für AWS Fargate vor und erweitern damit unseren Blick auf den gesamten Cloud-Sicherheits-Stack.

In diesem Artikel beschreiben wir, wie die neue Fargate-Unterstützung von Threat Stack Ihre vorhandenen AWS-Sicherheitskontrollen erweitern kann, und sehen uns kurz an, wie Warnmeldungen und Ereignissuche für Fargate-Metadaten innerhalb der Threat Stack Cloud Security Platform® funktionieren.

Neuer Threat Stack Fargate Agent

Als Kunde gelten für die Generierung von Alarmen, die Anpassung von Regeln, die Suche nach Bedrohungen und mehr dieselben grundlegenden Mechanismen Ihrer Threat Stack-Workflows auch für AWS Fargate -Metadaten. Stellen Sie einfach den Agenten bereit, stellen Sie die Netzwerkkonnektivität sicher und schon werden Sicherheitsdaten in Ihre Threat Stack-Plattform übertragen.

Unser Fargate-Agent wird als Sidecar ausgeführt und ist als Teil Ihrer Fargate-Aufgabendefinition auf Amazon ECS definiert. Der Agent überwacht zwei wichtige Aspekte Ihrer Fargate-Laufzeitumgebung:

- Prozessaktivität innerhalb von Fargate-Containern

- Netzwerkflussdaten innerhalb und außerhalb von Fargate-Aufgaben

Threat Stack bietet weiteren Kontext zu Fargate mit einer vollständigen Echtzeitansicht der AWS CloudTrail- Protokolle. Von Fargate-Aufgaben unterstützte Anwendungen erhalten zusätzlichen Laufzeitschutz durch Threat Stack Application Security Monitoring für Node.js-, Python- und Ruby-Code. Während wir Ihre Ansicht dieser Daten auf der Plattform von Threat Stack konsolidieren, ergänzt sie die nativen AWS-Sicherheitskontrollen für Ihre Amazon VPC- und AWS IAM- Berechtigungen.

Fargate-Metadaten in der Threat Stack-Plattform

Threat Stack bietet Standarderkennungen für Fargate-Aktivitäten, darunter:

- Interaktive Sitzungen

- SSHD-Binärdateien

- Versuche der Datenexfiltration

- Unerwartete Netzwerkverbindungen

Diese Erkennungsregeln lösen bei einer unerwarteten eingehenden Netzwerkverbindung Echtzeitwarnungen aus, beispielsweise die folgende:

Die dieser Regel zugrunde liegende Logik kann leicht angepasst werden. Hier ist ein vereinfachtes Beispiel:

event_type = "hostlessNetflow" und taskDst = "true" und srcIp != "10.0.0.0/8"

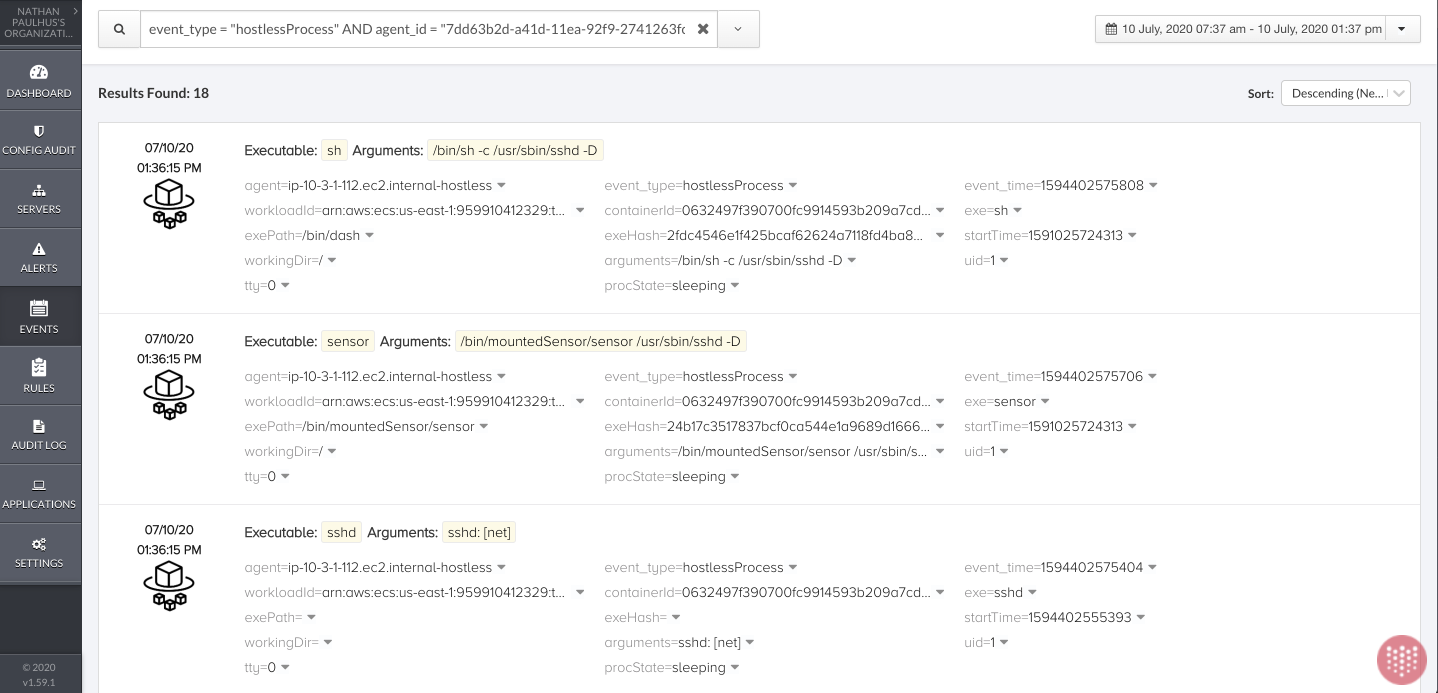

Threat Stack bietet außerdem ein detailliertes Fenster mit allen Ereignisdaten, um forensische Untersuchungen zu unterstützen. Kunden können beispielsweise ihre Suchvorgänge ganz einfach verfeinern, um alle Prozessaktivitäten für eine bestimmte Aufgabe innerhalb eines definierten Zeitraums anzuzeigen:

event_type = "hostlessProcess" UND agent_id = "7dd63b2d-a41d-11ea-92f9-2741263fc82a" UND event_time <

"1594402575809" UND Ereigniszeit > "1594402565610"

Jedes Ereignis wird durch unterstützende Details unterstützt, die Benutzer in der Benutzeroberfläche anzeigen können. Sie können beispielsweise in das erste Ereignis im obigen Bild einsteigen, um das vollständige Ereignis-JSON anzuzeigen:

Probieren Sie es selbst aus

Bitte wenden Sie sich an Ihren Threat Stack-Kundenerfolgsmanager oder Vertriebsmitarbeiter, um eine Demo zu vereinbaren. Bestehende Kunden können den Fargate Agent auch für einen begrenzten Zeitraum testen, indem sie über https://registry.hub.docker.com/u/threatstack darauf zugreifen.

Threat Stack heißt jetzt F5 Distributed Cloud App Infrastructure Protection (AIP). Beginnen Sie noch heute damit, Distributed Cloud AIP mit Ihrem Team zu verwenden.