F5 Distributed Cloud Services hält neuen L7-DDoS-Angriffen stand

F5 hat im Jahr 2022 Distributed Cloud Services eingeführt , die Web-Anwendungs- und API-Schutz für Unternehmensorganisationen bieten, die Edge-basierte Sicherheit benötigen, die als Dienst genutzt werden kann. In der heutigen vernetzten Welt nehmen die Cyber-Bedrohungen zu und Unternehmen müssen darauf vorbereitet sein, ihre kritische Infrastruktur vor neuen, sich entwickelnden Angriffsarten zu schützen. Eine der häufigsten Arten von Cyberangriffen ist ein Distributed-Denial-of-Service-Angriff (DDoS), der selbst die größten Websites und Onlinedienste lahmlegen kann.

Vor Kurzem startete eine bekannte prorussische Hacktivistengruppe namens Killnet einen ausgeklügelten L7-DDoS-Angriff auf eine große europäische Organisation. Ziel des Angriffs war es, die Server des Unternehmens mit enormen Datenmengen zu überlasten und den Benutzern so den Zugriff auf die Website zu erschweren. Der Angriffsdatenverkehr erreichte in der Spitze 120.000 RPS. Dank der Bemühungen des F5 Security Operations Center (SOC) und der erweiterten DDoS-Minderungsfunktionen von F5 Distributed Cloud Services konnte der Angriff jedoch erfolgreich abgewehrt werden und die Website blieb während des gesamten Angriffs betriebsbereit. Dieser Angriff ist Teil mehrerer DDoS -Kampagnen , die in den letzten Wochen von dieser Gruppe ausgegangen sind.

Notiz: Dabei handelt es sich um eine aktive Angriffskampagne, die bereits seit über einer Woche läuft, und während dieser Blogbeitrag geschrieben wird, sind wir dabei, diese Angriffe erfolgreich abzuwehren.

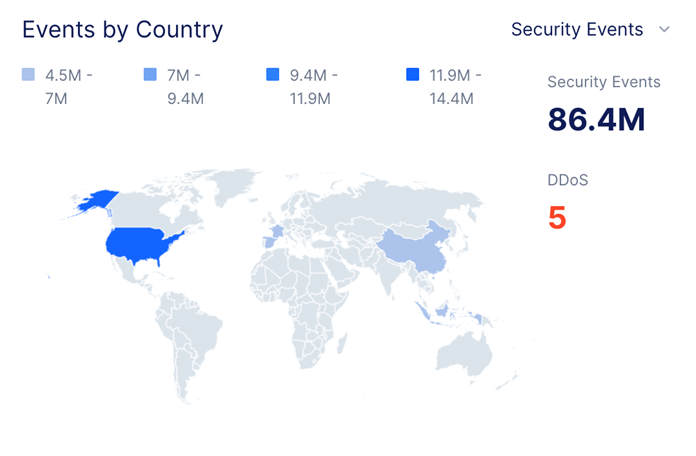

Dieser spezielle DDoS-Angriff ging von mehreren Standorten auf der ganzen Welt aus. Die grauen Punkte auf der Karte oben stellen Angriffsursprünge dar und die roten Kästen repräsentieren Präsenzpunkte des F5 Global Network , an denen der Angriffsverkehr der Anwendung gefiltert und legitimer Verkehr zugelassen wird.

Eines der Hauptmerkmale der Killnet-Angriffe ist ihr Fokus auf die Anwendungsschicht (L7). Diese Angriffe sind besonders schwierig zu erkennen und abzuwehren, da sie häufig das normale Benutzerverhalten nachahmen (wodurch sie schwer von legitimem Datenverkehr zu unterscheiden sind), mehrere Anwendungsangriffsvektoren nutzen und die Möglichkeit zur Umrüstung – einschließlich des Durchlaufens verschiedener Quellstandorte, IPs und anderer Angriffskomponenten – besteht.

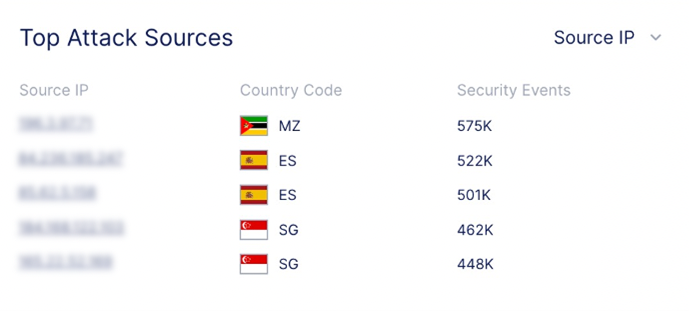

Der Angriffsverkehr stammt von lediglich drei verschiedenen TLS-Fingerabdrücken, obwohl die Quelle des Datenverkehrs auf 35 verschiedene IP-Adressen und 19 Länder verteilt ist. Wir stellen fest, dass 72 % des Angriffsverkehrs von einem TLS-Fingerabdruck stammen, der im obigen Bild dargestellt ist. Dieser Fingerabdruck wurde mit der Tofsee-Malware in Verbindung gebracht, bei der mit Tofsee infizierte Systeme als Teil eines DDoS-Botnetzes verwendet werden.

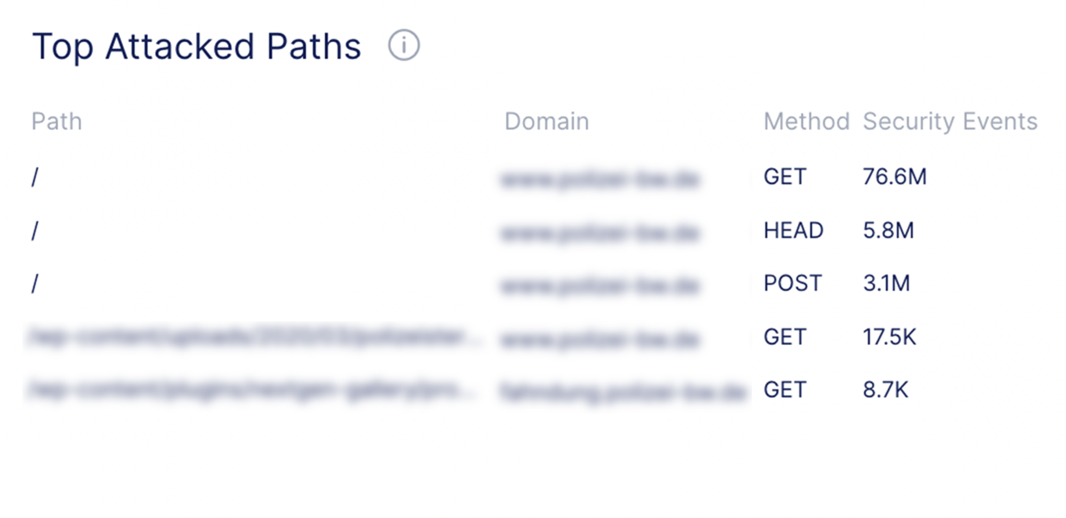

Das F5 SOC setzt zur Abwehr des Angriffs eine Reihe von Strategien ein, darunter Verkehrsfilterung, IP-Intelligence und Ratenbegrenzung. Auf diese Weise kann das Team nur bösartigen Datenverkehr identifizieren und blockieren, während legitimer Datenverkehr weiterhin die Website erreichen kann. Ein weiterer wichtiger Bestandteil einer erfolgreichen Schadensbegrenzung ist die Nutzung von Echtzeit-Bedrohungsinformationen und automatischen L7-DDoS-Abwehrfunktionen durch das Team, wodurch Elemente dieses Angriffs in Echtzeit blockiert wurden, ohne dass ein menschliches Eingreifen erforderlich war. Mithilfe dieser Informationen ist das Team den Angreifern immer einen Schritt voraus und kann seine Abwehrmaßnahmen rasch anpassen, wenn sich der Angriff über geografische Regionen, verschiedene IP-Adressen und neue Angriffspfade erstreckt.

Die erfolgreiche Eindämmung der L7-DDoS-Angriffe durch Killnet und andere Gruppen stellt einen neuen Normalzustand dar – weitere Erkenntnisse zu DDoS-Angriffen finden Sie in unserem Bericht „DDoS-Angriffstrends 2023“ von F5 Labs . Diese Angriffszusammenfassung unterstreicht, wie wichtig es ist, über eine mehrschichtige Sicherheitsinfrastruktur und ein gut ausgebildetes Sicherheitsteam zu verfügen, das in Echtzeit Unterstützung leisten kann. Durch die Kombination von Datenverkehrsfilterung, Ratenbegrenzung, Cloud-basiertem DDoS-Scrubbing, Bedrohungsinformationen in Echtzeit und einem soliden Notfallwiederherstellungsplan können sich Unternehmen selbst vor den raffiniertesten DDoS-Angriffen schützen, die auf ihre Infrastruktur und Anwendungen abzielen.

Wenn Sie von einem störenden Angriff betroffen sind und eine Notfalleinführung in die F5 Distributed Cloud Services benötigen, kontaktieren Sie unsere Notfall-Support-Hotline unter: (866) 329-4253 oder +1 (206) 272-7969