Konsistente Zugriffskontrolle für Multi-Cloud-Anwendungen mit F5 Access Manager und Equinix

Das Thema Fernzugriff hat Priorität erlangt, da wir im Rahmen unserer Reaktion auf die Pandemie weiterhin dazu ermutigen, wenn nicht sogar vorschreiben, von „überall, nur nicht im Büro“ zu arbeiten. Die erste Welle von Bedenken hinsichtlich des Fernzugriffs richtete sich gegen die Benutzer. Wie greifen sie auf ihre Desktops zu? Ihre Produktivitätsanwendungen? Ihre Geschäftsanwendungen? Dateien? Datenbanken? Code-Repositorys? Viele dieser Bedenken werden durch die Umstellung auf SaaS ausgeräumt. Dies war schon immer wahrscheinlich, da verallgemeinerte (standardisierte) Geschäftsanwendungen ohnehin schnell über SaaS bereitgestellt wurden.

Die zweite Welle der Bedenken hinsichtlich des Fernzugriffs ist weniger sichtbar, hat aber dennoch eine geringere Priorität: Es geht um den operativen Zugriff auf die Dashboards und Konsolen, auf die sich die IT bei der Bereitstellung und dem Betrieb von Infrastruktur- und Anwendungsdiensten verlässt. Denn obwohl für manche Vorgänge eine physische Anwesenheit erforderlich ist (die Reparatur einer ausgefallenen Festplatte setzt voraus, dass man sie physisch entfernen und ersetzen kann), ist dies bei vielen Vorgängen nicht der Fall. Auf die Infrastruktur und Anwendungen, auf die aus der Ferne zugegriffen werden kann, sollte auch zugegriffen werden können.

Beides ist besonders schwierig zu verwalten, vor allem über mehrere Cloud- und Rechenzentrumseigenschaften hinweg. Allzu häufig kommt es vor, dass Organisationen – insbesondere solche, die eine Migration überstürzt durchführen – mit mehreren Zugriffskontrollpunkten dastehen. Eine für Azure, eine für Amazon, eine für das Rechenzentrum und so weiter. Wenn man den übermäßigen Betriebsaufwand außer Acht lässt, der durch eine solche Situation entsteht, muss man die Auswirkungen mehrerer und diskreter Zugriffsrichtlinien in diesen Domänen berücksichtigen.

Erstens: Da es sich bei der heutigen Infrastruktur und den heutigen Anwendungen um verteilte Kombinationen automatisierter Komponenten aus mehreren Quellen oder von mehreren Anbietern handelt (die in zentralen oder regionalen Colocation-Rechenzentren, über Cloud-Service-Infrastrukturen, in Multi-Cloud-Umgebungen und innerhalb von SaaS-basierten Diensten bereitgestellt werden), fehlt den herkömmlichen zentralisierten IT-Infrastrukturen und isolierten Geschäftsprozessen die erforderliche End-to-End-Transparenz, um alle komplexen Interaktionen zwischen und innerhalb der verteilten Anwendungen effektiv und effizient zu überwachen.

Zweitens verschiebt sich der Schwerpunkt der Daten. Unternehmen platzieren ihre Daten mittlerweile am Rand, um sie näher an den Benutzern und Anwendungen zu halten. Die Verschiebung dieser Daten an den Rand erfordert eine sorgfältige Planung. Über die Gewährleistung einer ordnungsgemäßen Verwaltung und Verteilung dieser Daten hinaus müssen auch der Datensicherheit und dem Datenschutz Rechnung getragen werden. Architekten müssen Lösungen entwickeln, die Daten vor potenzieller Offenlegung schützen und angemessene Zugriffskontrollen auf diese Daten gewährleisten. Vertrauliche Daten sollten verschlüsselt an den Rand verschoben werden. Darüber hinaus sollten Zugriffskontrollen eingerichtet werden, um sicherzustellen, dass nur autorisierte Benutzer und Systeme Zugriff auf diese Daten haben.

Drittens erhöht sich der Betriebsaufwand zur Gewährleistung der Richtlinienkonsistenz, insbesondere wenn Organisationen in unterschiedlichen Umgebungen unterschiedliche Zugriffskontrollpunkte einsetzen. Schließlich sollten sich die Zugriffsrichtlinien nicht ändern, unabhängig davon, ob sich eine bestimmte App bei Amazon, Azure, Google oder im Rechenzentrum befindet. Entscheidend ist der Zugriff auf die App , nicht wo sich die App befindet. Unterschiede beim Zugriffskontrollpunkt, der zum Schutz einer Anwendung eingesetzt wird, können zu nicht übereinstimmenden Richtlinien führen, die einen unbefugten Zugriff oder eine Gefährdung zur Folge haben.

Die Konsistenz der Richtlinien über mehrere Cloud-Eigenschaften hinweg ist seit Beginn unserer Fragen zu Multi-Cloud-Herausforderungen die größte Herausforderung für Unternehmen. Die jüngste Vermehrung von Anwendungen und Zugriffskontrollen unterstreicht nur noch die Bedeutung der Implementierung eines einheitlichen Zugriffskontrollpunkts, der in der Lage ist, einen konsistenten Satz von Zugriffsrichtlinien durchzusetzen.

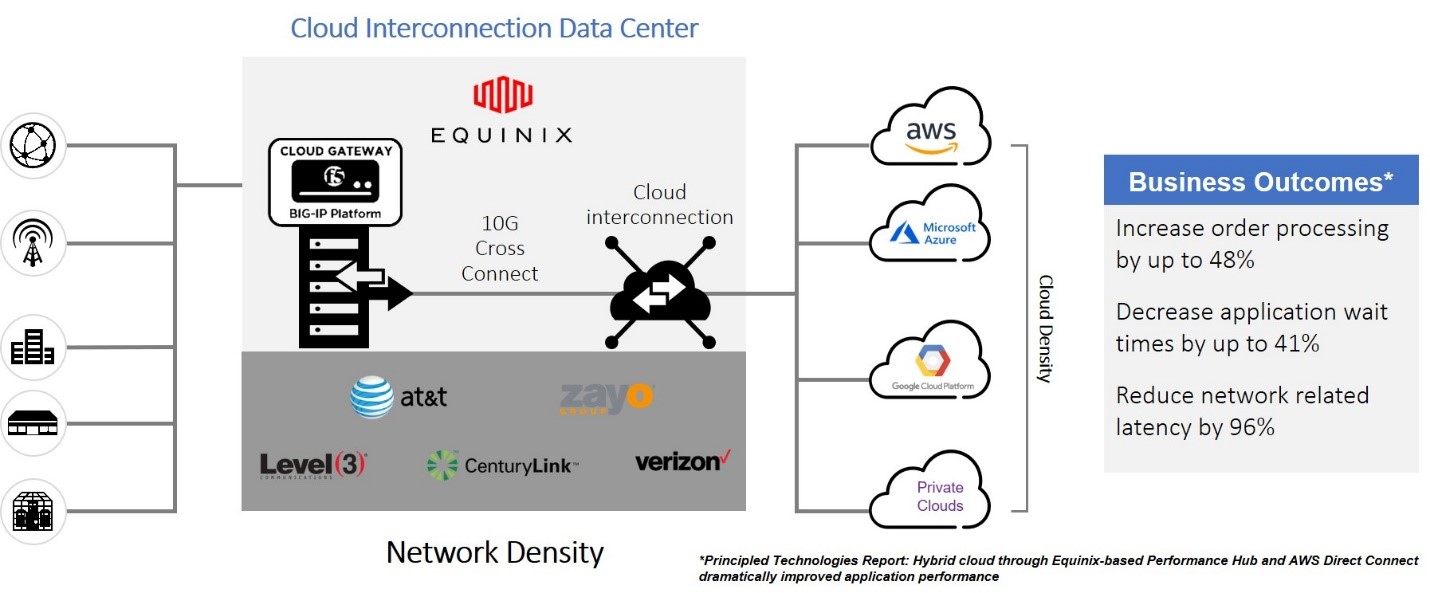

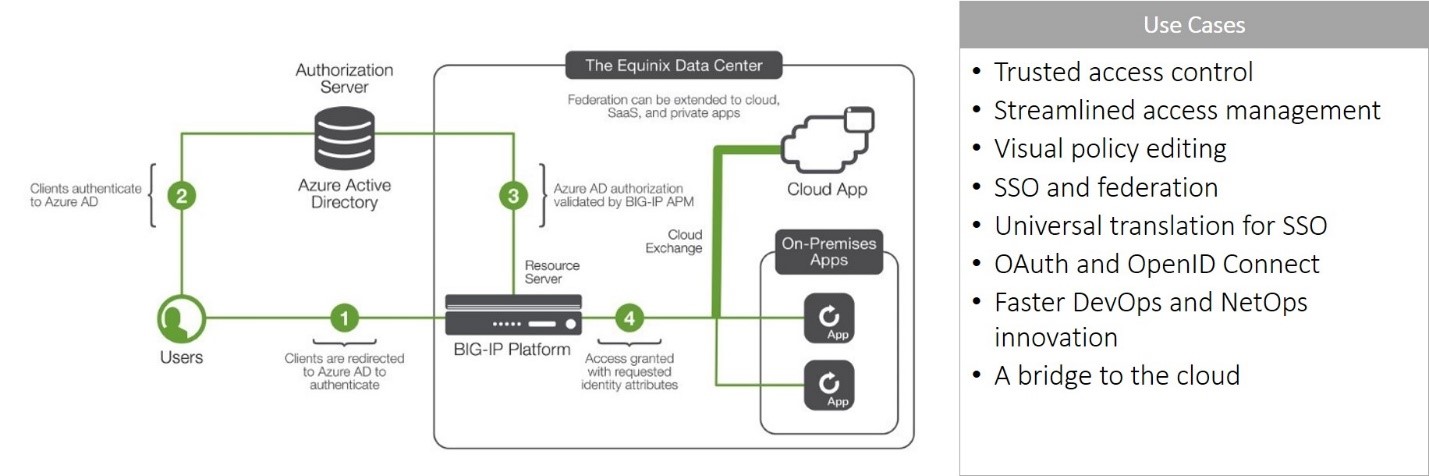

Die gute Nachricht ist, dass ein solcher einheitlicher Zugangskontrollpunkt existiert. Equinix ist der ideale Standort für die Bereitstellung von Sicherheitskontrollpunkten und ermöglicht eine konsistente Richtliniendurchsetzung in einer Multi-Cloud-Welt. Der Access Manager von F5 wird an einem strategischen Standort innerhalb von Equinix bereitgestellt und bietet den Kontrollpunkt, den Organisationen benötigen, um die erforderliche Konsistenz zu erreichen und so Kosten und das Risiko von Kompromissen zu reduzieren.

F5 Zugriffsmanager

Beim Verschieben von Workloads in die Cloud ist die Zugriffskontrolle und die Durchsetzung derselben Sicherheitsrichtlinien für Anwendungen von entscheidender Bedeutung, um eine positive Sicherheitslage aufrechtzuerhalten und vertrauliche Kunden- und Unternehmensdaten zu schützen. Unternehmen müssen kontrollieren, wer auf welche Anwendungen und aus welchen Netzwerken Zugriff hat – bis auf die Geräteebene. Vielleicht hängt mein Zugriff auf eine eingeschränkte App davon ab, ob auf meinem Client die neueste Antivirensoftware ausgeführt wird oder nicht. Vielleicht liegt es an meinem Browser oder sogar meinem Standort. Zugriffskontrolldienste müssen flexibel genug sein, um ein breites Spektrum variablenbasierter Zugriffe zu unterstützen, ohne dass die Erstellung von Richtlinien zu komplex ist.

Darüber hinaus müssen die Betreiber Funktionen wie SSO bereitstellen und Sicherheitsrahmen wie ein Zero-Trust-Modell einführen. Durch die Nutzung des F5 Access Managers können Betreiber verschiedene Ebenen der Zugriffskontrolle hinzufügen, darunter Richtlinien, die bestimmen, welche Benutzer auf welche Anwendungen in welcher Cloud (öffentlich oder privat) zugreifen können, unabhängig davon, in welchem Netzwerk sich die Anwendung befindet. Access Manager ist eine sichere, flexible und leistungsstarke Proxy-Lösung für das Zugriffsmanagement, die einheitliche globale Zugriffskontrollen bietet.

Der visuelle Richtlinieneditor von F5 Access Manager erleichtert Betreibern und Sicherheitsexperten die Erstellung der richtigen Richtlinie, ohne dass sie eine komplexe Richtliniensprache erlernen müssen. Es bietet Zugriffskontrolle für benutzerdefinierte Anwendungen und SaaS-Anwendungen gleichermaßen und unterstützt SSO, um sicherzustellen, dass Benutzer bei der Arbeit von überall aus weniger Reibungsverluste erleben.

Die Verwendung von F5 Access Manager in Equinix zur Durchsetzung zentralisierter Zugriffsrichtlinien bietet folgende Vorteile:

- Optimierte Kosteneffizienz. Wir verbrauchen Cloud-Ressourcen erst, nachdem wir Nutzer und Anfragen auf schädliche Inhalte oder Absichten geprüft und freigegeben haben. Cloud-Kosten kontrollieren Sie, indem wir unberechtigten Zugriff ablehnen.

- Vereinfachte Vorgänge . Ein einziger Zugriffskontrollpunkt reduziert die Betriebsüberlastung, die durch mehrere Dashboards, Konsolen, Protokolle und Richtliniensprachen verursacht wird.

- Verbesserte Sicherheitsergebnisse. Die Zentralisierung der Zugriffskontrolle ermöglicht konsistente Richtlinien, die alle Anwendungen abdecken. Einheitliche Richtlinien und deren Durchsetzung sind der Schlüssel zur Verbesserung der Sicherheitslage eines Unternehmens und zur Verhinderung erfolgreicher Credential-Stuffing-Angriffe.

Mit F5-Lösungen in der Equinix-Umgebung profitieren Sie von weiteren Vorteilen. Falls Sie sie beim ersten Mal übersehen haben, finden Sie hier zusätzliche Ressourcen, mit denen Sie sich besser informieren können:

- Equinix Technologie-Allianz

- Equinix und F5: Übernehmen Sie die Kontrolle über Ihre Hybrid Cloud-Sicherheit

- Verbessern Sie Geschäftsergebnisse und Anwendungserlebnisse mit einem Cloud Gateway in Equinix

- Verbesserung der Sicherheitsergebnisse mit F5 SSLO in Equinix

Bleib sicher!