Le mythe de la traduction d’adresses réseau comme mesure de sécurité

Dans les réseaux des fournisseurs de services, la plus grande utilisation de la traduction d'adresses réseau (NAT) tend à se situer au niveau de la périphérie Internet de l'abonné, mais malheureusement, ce point constitue également la plus grande surface d'attaque, porteuse des plus grandes menaces, au sein du réseau du fournisseur de services. Dans les réseaux mobiles, cette empreinte est appelée par différents termes, notamment Gi LAN, SGi LAN et mobile edge. En termes plus généraux, il s’agit de l’endroit où la connectivité Internet pure rencontre une passerelle qui gère une technologie d’accès spécifique (comme le sans fil, le câble ou la fibre). Les passerelles sont excellentes pour gérer la connectivité des abonnés sur un réseau d'accès spécifique, mais elles ne sont pas bien adaptées à l'application de contrôles de sécurité ou de traduction d'adresses en raison de fonctionnalités de sécurité limitées ou de coûts excessifs.

Les fournisseurs de services ont par le passé travaillé sur l’hypothèse erronée selon laquelle la NAT pouvait fournir à la fois la traduction d’adresses et la sécurité au niveau de la périphérie Internet de l’abonné. La communauté de la sécurité a tenté de dissiper ce mythe, mais il persiste, et les fournisseurs de services mobiles et fixes dans l’environnement actuel d’attaques croissantes doivent comprendre pourquoi NAT est insuffisant. Cette compréhension commence par la reconnaissance qu’il existe de nombreux types différents de services de sécurité au point d’agrégation des abonnés, en plus du refus du trafic entrant.

Une solution architecturale courante consiste en un système avec état entre la passerelle et Internet qui peut fournir divers services aux abonnés et au réseau. Les types courants de services de sécurité comprennent :

- Protection DDoS. Généralement utilisées pour protéger contre les attaques à grande échelle provenant d'Internet, les mesures d'atténuation des attaques par déni de service distribué (DDoS) consistent à éliminer les paquets qui ne servent à rien et à limiter les paquets qui s'écartent des modèles de comportement habituels.

- Limitation du port et du protocole. Il y a plus de dix ans, les fournisseurs de services fournissaient un accès ouvert à tous les abonnés. Bien que cela ait facilité la connectivité pour de nombreuses applications, cela a également fourni un environnement formidable pour la propagation de virus et de vers, qui consommaient excessivement les ressources du réseau. Aujourd’hui, la plupart des fournisseurs de services interdisent certains protocoles sur leurs réseaux et limitent l’utilisation d’autres protocoles afin de réduire le risque de prolifération des logiciels malveillants.

- Protection des infrastructures. La beauté de la connectivité IP est qu’elle permet à toute personne disposant d’une adresse IP de communiquer potentiellement avec n’importe quelle autre adresse IP de la planète. Cependant, cela permet également aux abonnés de se connecter potentiellement aux systèmes du réseau du fournisseur de services sans aucune raison légitime. La mise en œuvre de contrôles pour protéger l’infrastructure au point d’agrégation des abonnés est très importante.

- Atténuation des botnets. À tout moment, de nombreux abonnés ont des systèmes infectés par des virus et des logiciels malveillants qui communiquent avec des systèmes de commande et de contrôle (C&C) quelque part sur Internet. La restriction de cette communication offre des avantages à l’abonné ainsi qu’au réseau en réduisant l’utilisation des appareils des abonnés dans les attaques de botnet.

- Types de mise en œuvre des services. De nombreux fournisseurs de services proposent différentes offres de services permettant aux abonnés d’effectuer différents types de connectivité. Par exemple, les clients d’entreprise peuvent avoir besoin d’adresses IP statiques avec une utilisation illimitée du protocole et la possibilité d’héberger des serveurs. Toutefois, un niveau inférieur de service client peut restreindre le fonctionnement des serveurs sur les appareils mobiles. Ou peut-être qu'un type spécialisé de classe d'adresse IP pourrait être utilisé pour la connectivité administrative afin de mettre à jour le micrologiciel et le logiciel sur le CPE. Lorsque les fournisseurs de services mobiles déploient la voix sur LTE (VoLTE), ils utilisent un APN dédié qui doit avoir une connectivité limitée, sinon le risque de fuite de revenus augmente considérablement.

Ces cinq exemples de contrôles de sécurité ne sont pas exhaustifs, mais ils représentent un ensemble de fonctionnalités de base requises sur les réseaux modernes au point d’agrégation des abonnés. Dans ce contexte, les solutions NAT n’offrent pas suffisamment de fonctionnalités pour sécuriser et protéger les réseaux modernes. (Notez que si une entreprise propose une solution NAT de qualité opérateur (CGNAT) qui exécute l’une des fonctions ci-dessus, elle admet que la NAT seule n’est pas suffisante pour protéger le produit le plus précieux d’un fournisseur de services : la capacité à connecter les personnes et les objets.) La solution appropriée pour sécuriser le réseau Internet de l'abonné via des services tels que ceux mentionnés ci-dessus n'est pas NAT mais un pare-feu réseau de classe opérateur tel que F5® BIG-IP® Advanced Firewall Manager™ (AFM).

Après avoir établi qu’il existe de nombreuses autres menaces de sécurité contre lesquelles NAT ne peut rien faire, dissipons les mythes techniques et commerciaux concernant l’utilisation de NAT comme service de sécurité, même pour un refus minimal du trafic non sollicité.

Bien que créé pour faciliter la communication entre les hôtes dans des espaces d'adressage privés qui se chevauchent, NAT a connu un large déploiement dans le but principal de fournir une connectivité à plus d'hôtes dans un réseau que d'adresses IP individuelles disponibles. Les problèmes de sécurité associés à NAT sont documentés depuis longtemps. (Voir les sections Considérations de sécurité des RFC2663 et RFC2993 de l'Internet Engineering Task Force (IETF)). Ces préoccupations ont été l’un des principaux moteurs de la création d’IPv6. Maintenant que le monde évolue vers IPv6 depuis un certain temps, NAT ne sera plus nécessaire pour les hôtes qui utilisent IPv6. Il ne sera donc pas possible de fournir une quelconque protection aux hôtes IPv6.

On pourrait soutenir qu’une passerelle NAT46 ou NAT64 avec état peut offrir une certaine sécurité. Cependant, cette sécurité ne serait que partielle et de courte durée. CGNAT est principalement conçu pour traduire le trafic entre les hôtes lorsqu'un côté n'est pas converti à IPv6, ce qui signifie que l'objectif ultime est de supprimer le périphérique CGNAT et d'autoriser le trafic IPv6 natif sans traduction. Sans pare-feu réseau de classe opérateur, le périphérique NAT devient l’obstacle à la migration complète vers IPv6 pour l’opérateur.

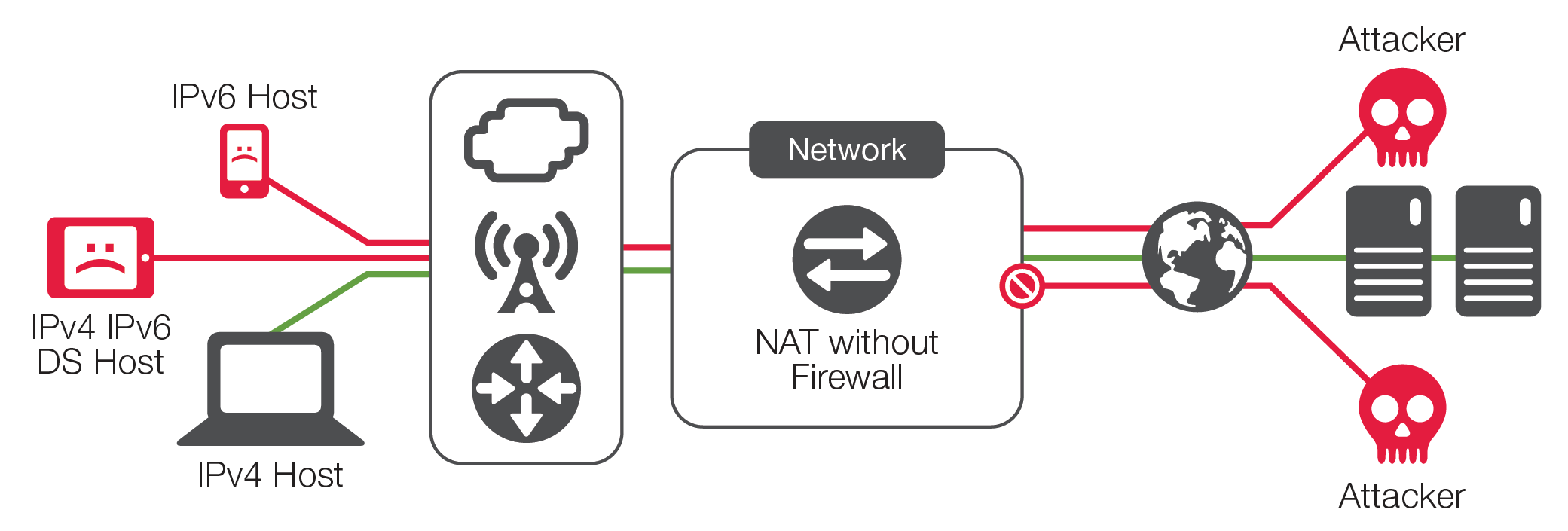

De plus, de nombreux réseaux de fournisseurs de services proposent désormais des configurations double pile IPv4/IPv6. Dans ce cas, même si le fournisseur de services a activé NAT44, l'interface IPv6 ne l'a pas, ce qui signifie que l'organisation a décidé que NAT suffit pour la sécurité sur les interfaces IPv4, mais le même hôte reste complètement ouvert sur l'interface IPv6, ce qui est logiquement incongru. Pourquoi un architecte réseau croirait-il que la protection est requise dans IPv4 et non dans IPv6 alors que les mêmes menaces s’appliquent exactement aux deux ?

Les pare-feu réseau de classe opérateur doivent être positionnés comme des solutions aujourd’hui, car les opérateurs n’accepteront pas le manque de sécurité comme un obstacle à la conversion IPv6. Le déploiement d’un produit ponctuel CGNAT aujourd’hui obligera l’opérateur à racheter des équipements et des logiciels à l’avenir ainsi qu’à réorganiser le réseau, ce qui entraînera des coûts beaucoup plus élevés, car le changement de réseau d’un fournisseur de services est un processus difficile. En revanche, la mise en œuvre de la fonctionnalité CGNAT sur un pare-feu réseau de classe opérateur garantira une transition en douceur vers IPv6 en termes de parité des fonctionnalités de sécurité et de capacité.

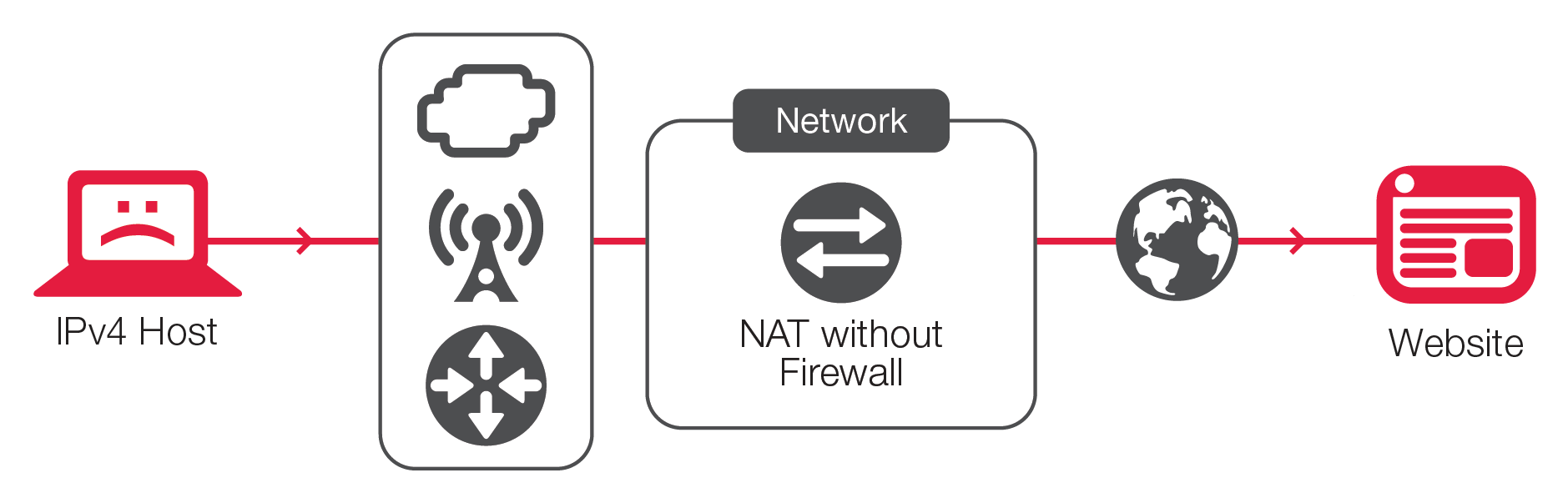

Le NAT sans état est en général un cas d’utilisation rare, mais il peut être utilisé dans certaines situations uniques. Les périphériques sans état autorisent tout le trafic, quelle que soit la demande du périphérique abonné, vers les ports autorisés pour le NAT inversé. Comme ils sont sans état, ils ne savent pas quel trafic a été envoyé par l’hôte nécessitant NAT ; ils doivent donc autoriser tout le trafic de retour. Il doit être évident que le NAT sans état peut ne pas convenir même à la plupart des cas d’utilisation NAT, et est totalement inadapté à tous les cas d’utilisation de sécurité.

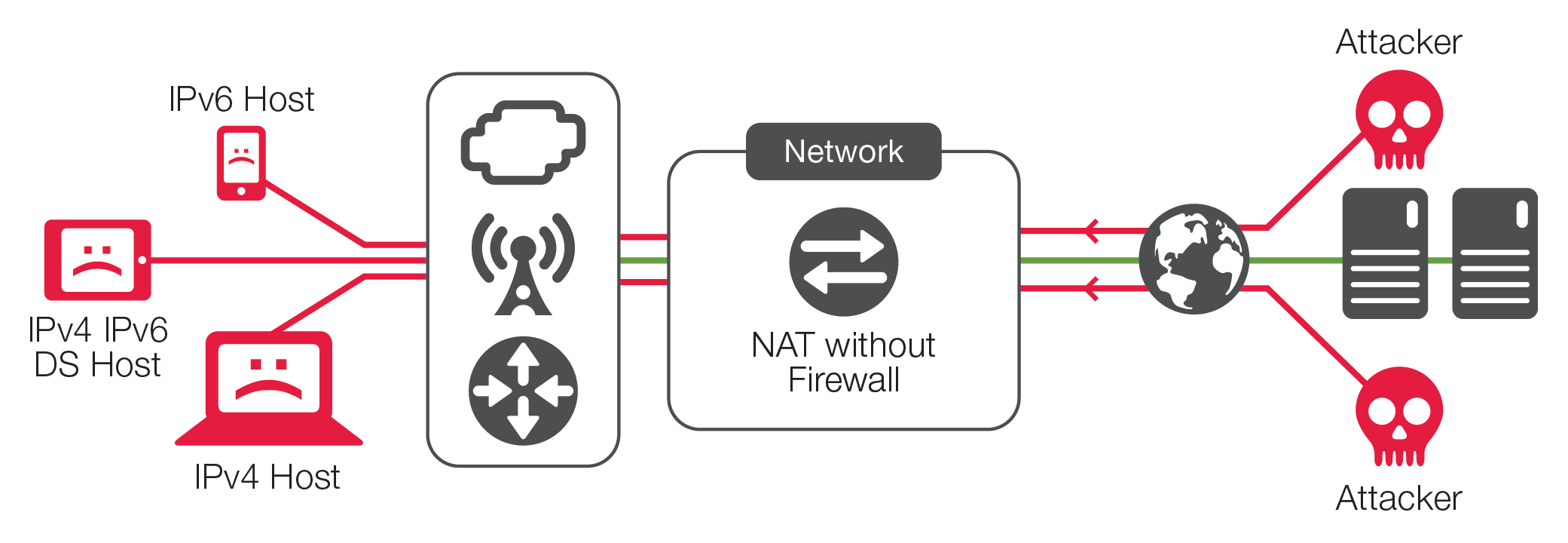

La NAT IPv4 de sortie avec état donne à un opérateur la possibilité de protéger partiellement les hôtes internes du trafic initié en externe dans la plupart des cas. Cependant, il n'offre pas de protection aux hôtes internes et ne permet pas non plus de répondre aux attaques de ces hôtes internes contre d'autres ressources réseau connectées au périphérique NAT. Dans un grand nombre de cas, de nombreux hôtes intérieurs qui seront compromis peuvent accéder à Internet pour la commande et le contrôle du botnet. Dans un certain nombre de cas rares mais très graves, ces hôtes compromis sont utilisés comme rampes de lancement pour des attaques avancées sur le réseau interne du fournisseur de services ou des attaques dirigées vers l'extérieur contre des cibles d'entreprise ou gouvernementales de niveau supérieur qui attireront une publicité indésirable. Les coûts associés au nettoyage après ce type d’incident dépassent de loin le coût de la solution.

Le trafic IPv4 entrant avec état est le seul type de trafic pour lequel on peut raisonnablement affirmer que la protection de sécurité est fournie par NAT, et seulement sous certaines conditions. Il s’agit d’un mythe qui persiste, mais comme le montrent clairement les explications ci-dessus, le trafic IPv4 ne représente qu’une fraction de la surface d’attaque présentée par les hôtes en réseau. De plus, le NAT avec état n'offre pas beaucoup de protection, même pour les entrées IPv4, étant donné que les techniques d'attaque modernes supposent qu'il y aura un périphérique NAT sur le chemin, un périphérique qui doit être subverti. La traduction statique et de destination des hôtes n'offre aucune sécurité.

Une partie de la sécurité supposée de NAT repose sur l’obfuscation, qui n’est pas considérée par la communauté de la sécurité comme une véritable solution. L’obscurcissement ne fait que rendre plus difficile la recherche d’informations qui peuvent être obtenues par d’autres moyens, et n’empêche donc rien. L’autre élément du mythe de la sécurité NAT d’entrée avec état est qu’elle est censée fournir une « voie à sens unique » – alors que ce n’est pas vraiment le cas. S’il est vrai que le NAT IPv4 d’entrée avec état rejettera le trafic TCP initié en externe, cela ne signifie pas qu’un hôte externe ne peut pas, dans certaines situations, envoyer du trafic vers des hôtes internes ou utiliser d’autres méthodes pour contourner le NAT. En fait, la plupart des attaques basées sur le réseau supposent que cela est une condition de la compromission.

Il existe plusieurs façons de réaliser ce contournement, et toutes peuvent être évitées par un pare-feu. Tout d’abord, un attaquant peut utiliser une attaque ciblée ou une attaque de balayage pour envoyer du trafic vers les ports ouverts dans la table d’état du périphérique NAT. L’objectif de cette attaque pourrait être de créer un déni de service (DoS) en invalidant une session existante sur l’hôte ou la table d’état NAT, d’empiéter sur un réseau interne ou d’injecter une charge utile de logiciel malveillant dans la session existante d’un tiers dans le but de compromettre l’hôte interne. De graves implications sont observées dans le trafic UDP qui est par conception sans état ; cependant, la même chose pourrait être accomplie (étant donné la sensibilité de l'hôte) dans TCP ou d'autres protocoles. De plus, NAT peut ne pas fournir la conformité du protocole, la vérification du numéro de séquence ou toute autre mesure de sécurité DoS de couche 2 ou de couche 3 que les pare-feu ou les dispositifs de sécurité avancés fournissent intrinsèquement. NAT ne fournit pas non plus d’outils permettant de réagir en cas de failles de sécurité.

Les arguments commerciaux en faveur du positionnement d’un pare-feu réseau de classe opérateur sont simples : Premièrement, aucun fournisseur de services ne peut se permettre les compromis de sécurité préjudiciables et parfois très médiatisés d’aujourd’hui. C’est pourquoi les services de pare-feu et de traduction d’adresses réseau sont souvent regroupés. Les dommages financiers qui peuvent survenir sur un réseau mobile moderne peuvent facilement dépasser des millions de dollars, certaines attaques pouvant potentiellement paralyser des marques entières.

Deuxièmement, dans le cas où seul un dispositif NAT est présent, le fournisseur de services ne dispose d’aucun outil pour répondre à l’attaque et doit la subir impuissant jusqu’à ce que des solutions ad hoc soient trouvées.

Enfin, les fournisseurs de services avisés utilisant un pare-feu avancé peuvent ajouter des services de sécurité supplémentaires à leurs offres clients. Traditionnellement, de tels ajouts attirent les clients professionnels qui ont un intérêt évident à protéger leurs actifs commerciaux. Sans un pare-feu doté de ces capacités, un fournisseur de services n’aura jamais la possibilité de gagner ces revenus. En fait, en ne présentant pas une solution combinée NAT et pare-feu avec des fonctionnalités de sécurité avancées, le fournisseur de services permet à ses clients de supposer qu’il existe une lacune dans sa gamme de produits ou son expertise.

Le mythe selon lequel NAT offre une sécurité significative face aux attaques sophistiquées d’aujourd’hui doit être mis fin. D'un point de vue technique, en effet, NAT fournit :

- Aucune sécurité pour les hôtes IPv6, car NAT n'est pas nécessaire pour eux.

- Aucune sécurité pour les hôtes NAT sans état.

- Aucune sécurité pour les attaques sortantes d'hôtes NAT avec état.

- Protection minimale contre les attaques d'entrée d'hôte NAT avec état, car les attaques modernes supposent la présence d'un périphérique NAT et compromettent ou contournent facilement ces périphériques.

- Aucun outil pour répondre aux attaques de sécurité qui se produisent régulièrement.

En termes commerciaux, négliger de déployer un pare-feu réseau de classe opérateur tel que BIG-IP AFM dans le cadre d'une solution de sécurité et de NAT de périphérie risque d'entraîner une fuite de revenus grave et pernicieuse et démontre un manque d'innovation de la part d'un fournisseur de services.

En revanche, les fournisseurs de services qui déploient un pare-feu de qualité opérateur approprié et riche en fonctionnalités, comme ceux proposés par F5, acquièrent une confiance réaliste dans la sécurité de leur réseau, atténuent les risques financiers et de réputation associés aux attaques et peuvent profiter de l'opportunité d'offrir à leurs clients des services de sécurité de pointe et à valeur ajoutée pour des revenus accrus.

Connectez-vous avec F5

F5 Labs

Les dernières nouveautés en matière de renseignement sur les menaces applicatives.

DevCentral

La communauté F5 pour les forums de discussion et les articles d'experts.